本帖最后由 potato 于 2024-5-11 13:50 编辑

一、简介

当前版本V1.1

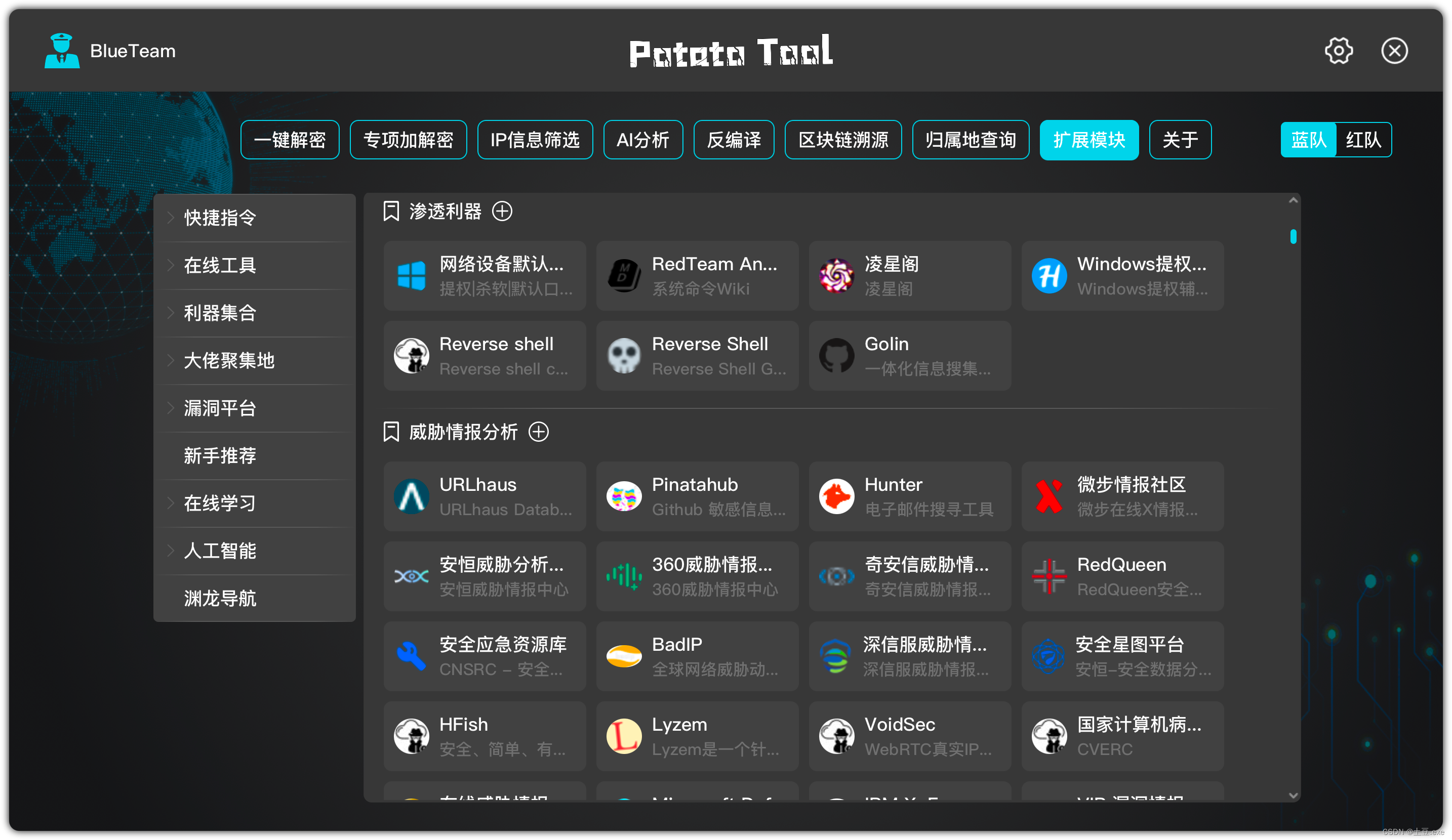

这款工具是一款功能强大的网络安全综合工具,旨在为安全从业者、红蓝对抗人员和网络安全爱好者提供全面的网络安全解决方案。它集成了多种实用功能,包括解密、分析、扫描、溯源等,为用户提供了便捷的操作界面和丰富的功能选择。

二、优势

| 特性 |

说明 |

|---|

| 强大全面 |

每个功能相较于同类型工具更强大,功能支持更全面 |

| 综合性能 |

一体化设计,用户无需切换工具或界面即可完成各项操作 |

| 用户友好 |

界面简单友好,操作易上手 |

| 反馈支持 |

重视用户反馈,提供及时支持和帮助 |

三、使用场景

- 红蓝对抗

- 流量监测

- 流量研判

- 流量审计

CTF竞赛 (下个版本)

四、运行环境

| 环境 |

说明 |

|---|

| Java版本 |

8 / 11+ (【荐】性能更高) |

| 兼容平台 |

支持 Windows、Linux 和 Mac 操作系统 |

五、价格与许可

免费使用:目前提供的是一个社区版本,完全免费供用户使用。这个版本包含了所有蓝队功能,并且没有任何时间限制,尽情享受工具带来的便利和效益。

内部版:工具被设计成可扩展和高度定制化的。虽然提到了"内部版",但它并不是一个公开可用的版本。内部版拥有所有功能,包括目前公开版中还未开放的所有功能,但未能进行健全的测试与修补。这些功能因为团队资源有限,难以及时地进行功能的测试和维护,暂时没有在公开的社区版中开放。然而,我正在努力完善这些功能,并计划在未来的更新中陆续放出。我的目标是提供一个完整而强大的工具,以满足用户的各种需求。

未来开源计划:虽然目前并没有开源工具,但我认识到开源的重要性,并且在未来可能会考虑开源的可能性。我会在确保用户利益和安全的前提下,谨慎地考虑开源的时机和方式。

六、快速入门

1. 功能介绍

1.1 一键解密,洞悉攻击行为

| 方案类型 |

支持情况 |

|---|

| webshell交互流量 |

支持 |

| 多种加密方式混用 |

支持 |

| 强混淆数据 |

支持 |

| 组件密文数据 |

支持 |

| 中间件等配置 |

支持 |

| 输入格式多样化 |

支持 |

| 多种Key爆破方式 |

支持(解密不出来记得尝试更换方式) |

| AI分析 |

支持 |

| ... |

... |

| Webshell管理工具 |

支持情况 |

|---|

| 冰蝎 |

支持 |

| 蚁剑 |

支持 |

| 哥斯拉 |

支持 |

| China Chopper |

支持 |

| Cknife |

支持 |

| ... |

... |

| 支持的解密方式 |

说明 |

支持情况 |

|---|

| AES |

高级加密标准 |

支持 |

| DES |

数据加密标准 |

支持 |

| RSA |

RSA公钥加密算法 |

支持 |

| Blowfish |

对称密钥分组密码算法 |

支持 |

| XOR |

异或加密算法 |

支持 |

| SHA1 |

安全散列算法 |

支持 |

| MD5 |

消息摘要算法 |

支持 |

| MD5_16 |

MD5的16位哈希 |

支持 |

| Base64 |

常用于编码二进制数据的方法 |

支持 |

| Unicode |

字符编码标准 |

支持 |

| Hex |

十六进制编码方式 |

支持 |

| URL |

统一资源定位符编码方式 |

支持 |

| Html |

HTML实体编码方式 |

支持 |

| Rot13 |

ROT13替换加密算法 |

支持 |

| Chr |

ASCII字符编码 |

支持 |

| strRev |

字符串反转 |

支持 |

| Byte |

字节处理 |

支持 |

| Bcel |

Java字节码编辑器 |

支持 |

| Gzip |

数据压缩算法 |

支持 |

| 反序列化 |

将数据从序列化的格式还原回原始格式 |

支持 |

| ... |

... |

... |

- 支持强混淆解密(Unicode多u混淆、log4j强混淆等混淆方式)

| 支持的组件 |

支持情况 |

|---|

| Shiro |

支持 |

| Log4j |

支持 |

| Cas |

支持 |

| JWT |

支持 |

| ... |

... |

| 支持类型 |

支持情况 |

|---|

| WebLogicDB |

支持 |

| JbossDB |

支持 |

| SpringDB |

支持 |

| DruidDB |

支持 |

| FinalshellDB |

支持 |

| Navicat |

支持 |

| 用友DB |

支持 |

| 致远DB |

支持 |

| 帆软DB |

支持 |

| 蓝凌DB |

支持 |

| 强智DB |

支持 |

| RealorDB |

支持 |

| HrmsDB |

支持 |

| H3CDB |

支持 |

| H3C_imcDB |

支持 |

| IvmsDB |

支持 |

| ... |

... |

| 支持类型 |

说明 |

|---|

| 纯密文 |

直接输入密文内容 |

| Json请求体 |

例:{"username":"密文","passwd":"密文"} |

| Form Data请求体 |

例:username=密文&passwd=密文 |

| 请求完整包 |

包含请求头部及body内容 |

| 支持类型 |

说明 |

|---|

| 默认Key快速解密 |

快速解密 |

| 指定Key快速解密 |

用户输入Key值进行解密 |

| 使用内置50万Key字典解密 |

速度慢,建议适度调控线程数 |

| 指定Key字典解密 |

用户加载本地Key字典进行解密 |

结果若是不满意,可点击刷新重新获取AI分析结果

1.2 专项加解密

- 指定专项解密,由【一键解密】单独提出来的部分加解密方法

1.3 IP筛选

| 展示形式 |

支持状态 |

|---|

| IP提取 |

支持 |

| IP提取+归属地查询 |

支持 |

| 原文高亮IP |

支持 |

| 原文高亮IP+注明归属地 |

支持 |

| 支持类型 |

支持状态 |

|---|

| 自定义筛选 |

支持 |

| 国内外IP分类 |

支持 |

| 内外网IP分类 |

支持 |

| 地区区域分类 |

支持 |

1.4 AI分析

1.5 反编译

| 支持类型 |

支持状态 |

|---|

| idea |

支持 |

| procyon |

支持 |

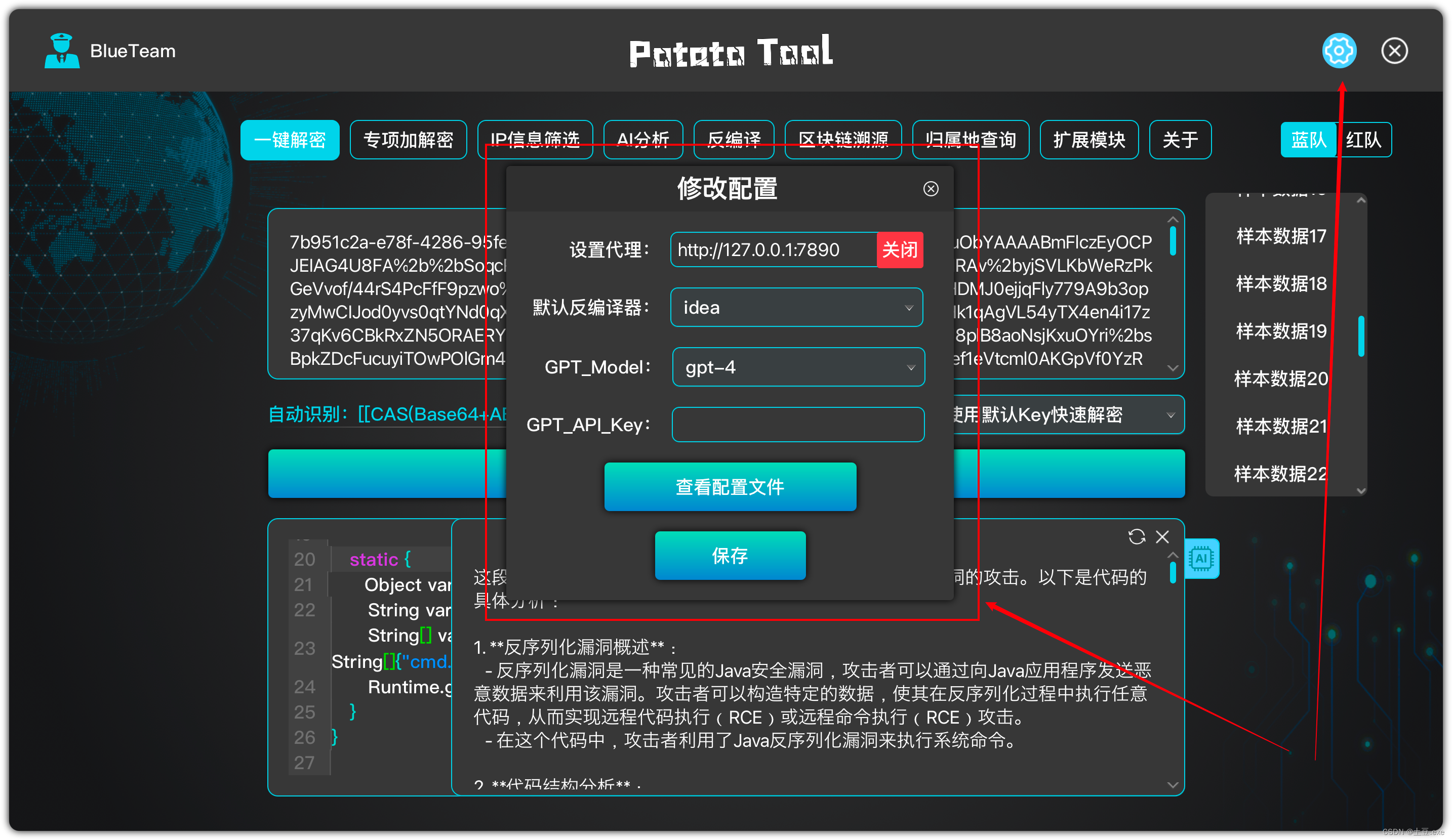

设置中可配置默认反编译器

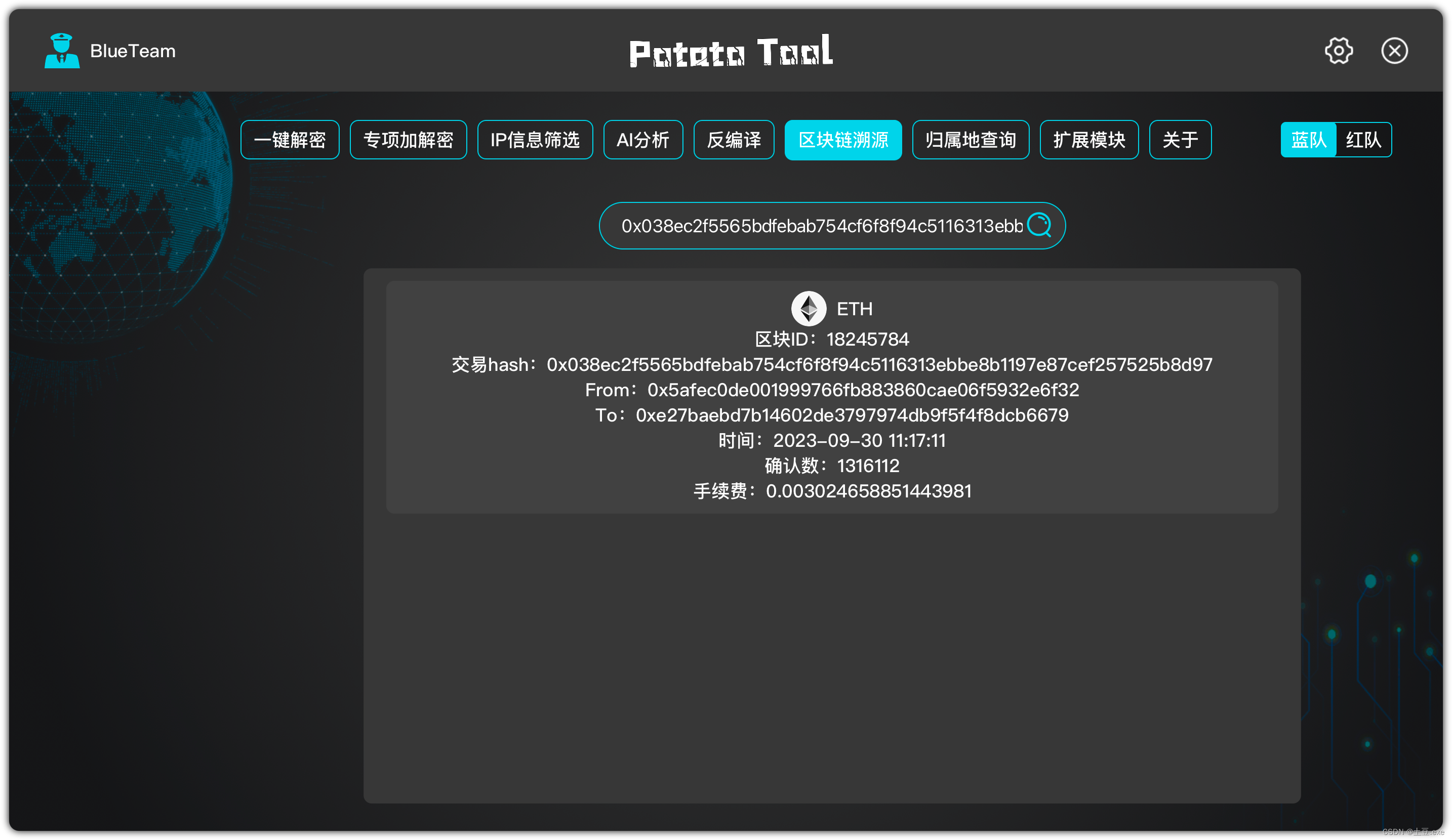

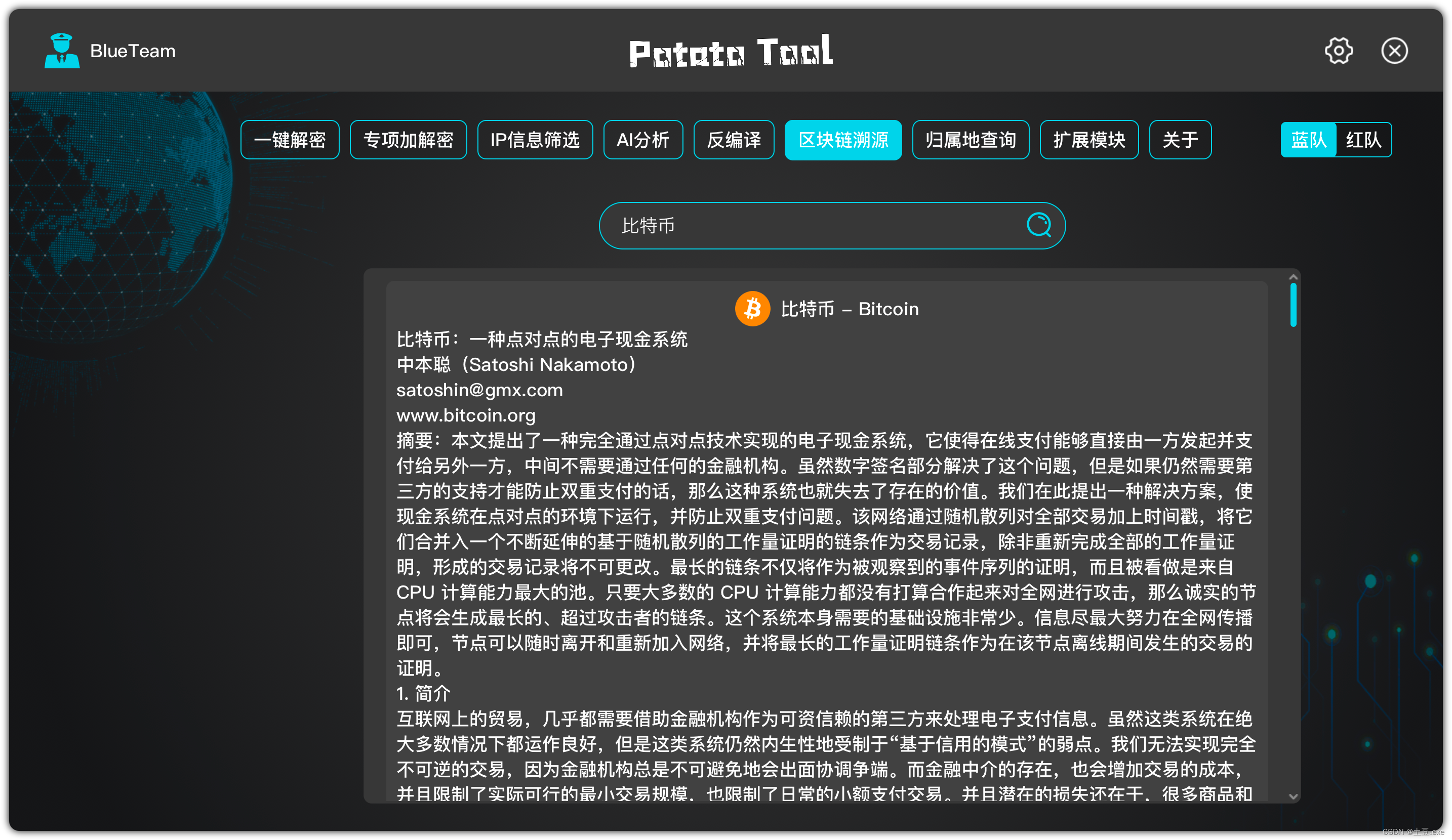

1.6 区块链溯源

1.7 归属地查询

| 特性 |

描述 |

|---|

| 支持类型 |

银行卡归属地免费批量查询、手机号归属地免费批量查询。 |

| 支持广泛 |

涵盖超过2000家银行,可精准查询银行卡具体归属地或支行,以及手机号的运营商和省市信息。 |

| 数据筛选 |

提供强大的数据筛选功能,包括数据去重和元素筛选,帮助用户快速处理和分析大量查询结果。 |

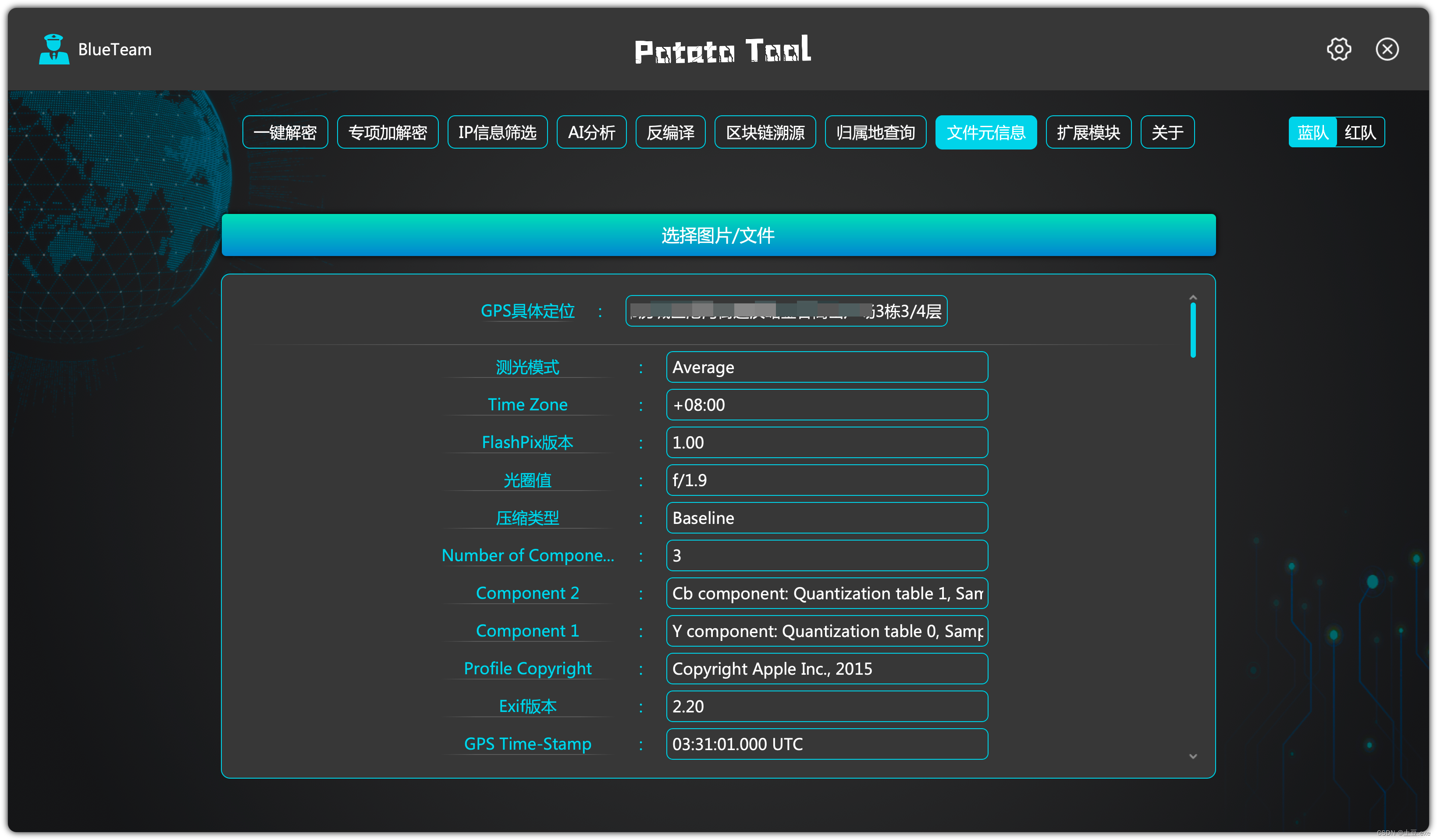

1.8 文件元信息提取

- 支持多种文件元信息提取,若存在GPS信息,则进行经纬度逆编码,查询具体定位。

1.9 扩展模块

- 具有可自定义性,根据个人需求,添加快捷指令 或 网站导航

1.10 信息收集

| 特性 |

描述 |

|---|

| 支持测绘平台 |

Fofa、鹰图、ZoomEye、shodan |

| 数据聚合化 |

支持同时使用多方平台检索数据,并进行聚合整理 |

| 智能扩散搜索 |

开启后,将自动对查询的信息进行智能扩散搜索,包括对公司名称进行检索,并拓展至图标、域名、证书等关键信息的深度搜索 |

| 清洗与标准化 |

提供强大的数据清洗功能,确保数据整洁有序 |

| 重复数据过滤 |

通过改进的算法,快速准确地过滤重复数据,包括相似数据的智能识别 |

| 智能脏数据过滤 |

利用先进的机器学习算法,实现智能化的脏数据过滤,确保数据质量。有效解决模糊检索影子资产时,杂数据影响 |

1.11 漏洞扫描

| 特性 |

描述 |

|---|

| 内置POC脚本 |

工具内置了大量的POC脚本,覆盖了多种漏洞类型和攻击场景 |

| 高度语言兼容性 |

支持python、json(内测中)、yarm的POC |

| 高度代码兼容性 |

支持用户提供不规范的POC(暂支持python),智能调用不规范的POC并获取不规范的输出,智能判断是否存在对应漏洞 |

1.12 免杀webShell

- 公开版,具有时效性,后续迭代更新,满足部分人需求

- 测试版,暂未公开,高频率更新,维护资源有限

| 特性 |

描述 |

|---|

| 涉及工具 |

Godzilla、Behinder、AntSword |

| 支持语言 |

JSP、JSPX、PHP、ASP、ASPX |

| 支持混淆 |

Base64、AES、RAW、XOR、Unicode、CSHARP、Reflect |

| 自定义型 |

自定义webShell密钥,默认potato |

1.13 自定义内存码

| 特性 |

描述 |

|---|

| 支持广泛 |

支持包括Tomcat、Resin、Jetty、WebLogic、WebSphere、Undertow、GlassFish、SpringMVC以及SpringWebFlux等主流中间件和框架 |

| 支持类型 |

Filter/Listener/Interceptor/HandlerMethod |

| 支持工具 |

Godzilla、Behinder、AntSword |

| 支持高度自定义 |

支持自定义密钥、请求头、类名、路由路径、输出格式、封装类型 |

1.14 命令生成

| 特性 |

描述 |

|---|

| 支持类型 |

支持反向shell、正向shell、MSFVenom、HoaxShell、内网代理、文件下载、痕迹清理命令生成,满足渗透测试和攻击需求,提供一站式解决方案 |

| 自定义化 |

可根据特定环境输入IP和端口,系统根据参数生成多种定制化方案,确保适用性和灵活性 |

| 防检测化 |

支持添加编码防止检测,在一定程度上提高生成Payload的免杀能力,确保攻击效果 |

| 常用命令检索 |

支持对常用的内网横向攻击系统命令进行模糊检索,方便用户快速获取所需信息 |

1.15 KB提权查询

| 特性 |

描述 |

|---|

| 查询提权信息 |

检查已安装的KB编号,展示存在的提权漏洞的详细信息,包括发布日期、CVE编号、KB编号、标题、影响产品、影响组件、严重性、漏洞影响、替代KB编号、漏洞利用方法 |

| 平替KB检测 |

通过对比是否已存在可替换的KB编号,剔除不存在的提权漏洞信息,减少误报,提高信息准确性 |

| 自定义筛选 |

可根据特定情况,自定义筛选/过滤条件,如影响产品、影响组件、严重性、是否存在漏洞利用等标准,减少误报,提高信息准确性 |

1.16 进程分析

| 特性 |

描述 |

|---|

| 进程利用分析 |

分析输入的进程信息,检索可能存在提权或深度利用的进程,并提供相关信息 |

| 杀软检测 |

自动检索当前系统中已安装的杀软,并列出其对应的进程信息 |

1.17 信息生成

| 特性 |

描述 |

|---|

| 支持类型 |

个人信息、通讯信息、单位组织信息、银行卡信息 |

2. 使用技巧

2.1 窗口菜单

- 为所有窗口文本添加右键菜单,以便用户可以方便地进行全选、复制等操作。

2.2 个性化设置

- 用户可自定义配置代理(支持http\socks)、反编译器和AI模型

七、获取方式

HG0531B

21537 人阅读

|

0 人回复

|

2024-05-08

HG0531B

21537 人阅读

|

0 人回复

|

2024-05-08